Wie die Nutzer-IP-Zuordnungen von einem Syslog-Absender mit einer Benutzer-ID-Agent zu sammeln

Resolution

Übersicht

PAN-OS 6,0 hat die Möglichkeit eingeführt, die Palo Alto Networks Firewall und den User-ID Agent als syslog-Hörer für das Sammeln von Syslogs aus verschiedenen Systemen im Netzwerk zu nutzen und Benutzer auf IP-Adressen zu kartieren. Der Benutzer von IP-Mappings könnte in Sicherheitsregeln und-Richtlinien verwendet werden. Die Version von PAN-OS auf der Firewall und die Version des User-ID-Agenten sollten mindestens 6,0 sein.

Hinweis: die Version von Pan-OS auf der Firewall sollte die gleiche oder höhere sein als die Version des User-ID-Agenten, aber vorzugsweise die gleiche.

Dieses Dokument beschreibt, wie man einen eigenen syslog-Absender auf dem auf einem Windows-Server installierten User-ID-Agent konfiguriert. Für eine ähnliche Konfiguration auf der Palo Alto Networks Firewall, siehe: wie man einen eigenen syslog-Absender konfiguriert und User-Mappings testet.

Während die Firewall die Möglichkeit hat, vordefinierte Filter als syslog-Absender auf dem User-ID-Agent zu verwenden, muss der Administrator Filter erstellen, abhängig von den Protokollen, die vom Netzwerk-System generiert werden. Als Voraussetzung für diese Konfiguration wird davon ausgegangen, dass der User-ID-Agent an die Firewall angeschlossen ist und die User-IP-Mappings an die angeschlossenen Palo Alto Networks-Geräte gesendet wurden.

Zusätzliche Anforderungen:

- Kenntnis der syslog-Absender Protokolle

- Kenntnis der IP-Adresse des Absenders

- Kenntnis der verfügbaren Ports auf dem Server, die für die Annahme der Protokolle verwendet werden können

- Kenntnisse der Domäne, an der sich die Nutzer verbinden, und wenn Sie eine "Domain \"-Notation verwenden, wenn Sie sich einloggen

- Entscheidung zwischen der Verwendung eines Feld Identifikators oder einer Regex-Kennung

Schritte

Analyse der Protokolle:

Nehmen Sie einen Abschnitt des Protokolls und versuchen Sie, die benötigten Felder für User-IP-Mapping zu finden. Diese Felder müssen einbezogen werden; der Benutzername, die IP-Adresse, die Begrenzer und der "Ereignis String". Der Ereignis String wird der Firewall mitteilen, dass ein bestimmter Benutzer erfolgreich eingeloggt ist und dass er den Benutzernamen und die IP-Adresse sammeln muss, und Sie in die User-IP-Mappings-Datenbank einfügen.

Das folgende syslog-Beispiel zeigt ein Protokoll eines Aruba-Wireless-Controllers:

2013-03-20 12:56:53 LOCAL4. Hinweis Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">Benutzerauthentifizierung erfolgreich: Benutzername = Ilija Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.67</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:53 LOCAL4. Hinweis Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">Benutzerauthentifizierung erfolgreich: Benutzername = Jovan Mac = 78: F5: FD: DD: FF: 90 IP = 10.200.27.68 Rolle = must-STAFF_UR VLAN = 472 AP = 00:1a: 1E: C5:13: C0 SSID = must-DOT1X AAA profile = MUSS-DOT1X_AAAP auth-Methode = 802.1 x Auth Server = Personal</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:56:57 LOCAL4. Hinweis Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">Benutzerauthentifizierung erfolgreich: Benutzername = 1209853Ab111018 Mac = C0:9F: 42: B4: C5:78 IP = 10.200.36.176 Rolle = Guest VLAN = 436 AP = 00:1a: 1E: C5: auth-Methode = Web-Auth-Server = Gast</Aruba-Local3> </NOTI> </522008>

2013-03-20 12:57:13 LOCAL4. Hinweis Aruba-Local3 AuthMgr [1568]: <522008> <NOTI> <Aruba-Local3 10.200.10.10="">Benutzerauthentifizierung erfolgreich: Benutzername = 1109853AB111008 Mac = 00:88:65: C4:13:55 IP = 10.200.40.201 Rolle = Guest VLAN = 440 AP = 00:1a: 1E: C5: Ed: 11 SSID = Gast AAA profile = Gast auth-Methode = Web-Auth-Server = Gast</Aruba-Local3> </NOTI> </522008>

Aus der Analyse der obigen Log-Probe (eine syslog-Ausgabe) kann das Parsing mit eingereichten Identifikatoren behandelt werden.

- Als Event-String-Suche nach der ' BenutzerAuthentifizierung erfolgreicher ' String

- Als Benutzername-Präfix verwenden: ' username = '

- Als Benutzername-Begrenzer: "leerer Raum"

- Als Adress-Präfix: ' IP = '

- Als Adress Begrenzer: "leerer Raum"

Hinweis: ' leerer Raum ' bedeutet die Verwendung des Space-Buttons auf der Tastatur.

Konfiguration:

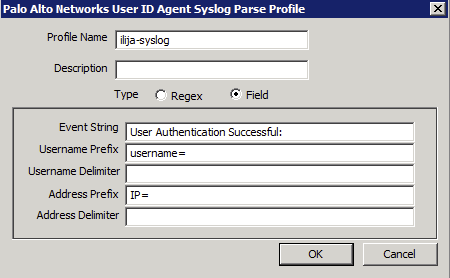

- Definieren Sie das syslog-Parser-Profil, das für die syslog-Ereignisse verwendet wird, die an den Firewalls-Hörer gesendet werden.

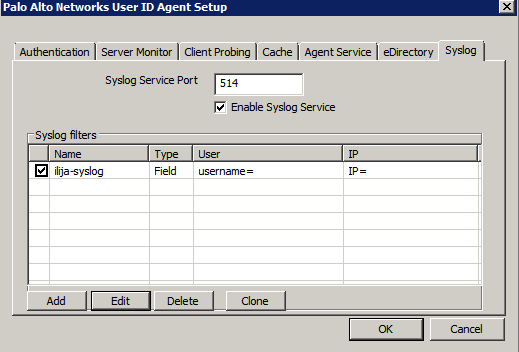

- Auf dem User-ID Agent gehen unter: Setup > Edit > syslog

- Wählen Sie den Port, um neue Syslog-Nachrichten zu hören

- Ein neues syslog-Parser-Profil HinzuFügen

- Fügen Sie entsprechenden ProfilNamen und Beschreibung hinzu (falls erforderlich)

- Wählen Sie den passenden Parser-Typ (die Feld Kennung ist in diesem Beispiel konfiguriert)

- Geben Sie die Details als Abschreckung aus der Analyse vor

- Vergessen Sie nicht, den syslog-Dienst zu aktivieren

der voll konfigurierte Syslog-Filter sollte so aussehen:

so aussehen:

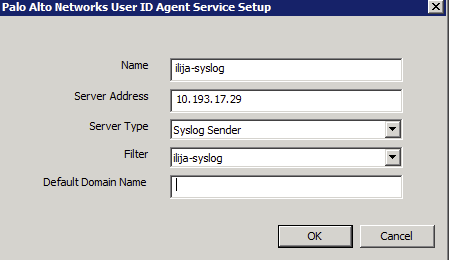

- Konfigurieren Sie den Server in der Liste der überwachten Server:

- Gehen Sie zu User ID > Discovery und fügen Sie einen neuen Server hinzu

- Geben Sie den Namen der IP-Adresse ein und wählen Sie den syslog-Absender als Servertyp

- Fügen Sie eine Filter Auswahl hinzu, den Filter, der im vorherigen Schritt definiert wurde

- Fügen Sie bei Bedarf einen Standard-Domain-Namen hinzu (falls dies hinzugefügt wird, wird das Domain-Feld allen Benutzern, die mit dieser Server-Verbindung entdeckt werden, vorgegeben)

- ÜberTragen Sie die Änderungen an den User-ID Agent

- Bestätigen Sie, dass der Server auf dem definierten Port zuhört (verwenden Sie den "netstat"-Befehl in der cmd auf dem Server)

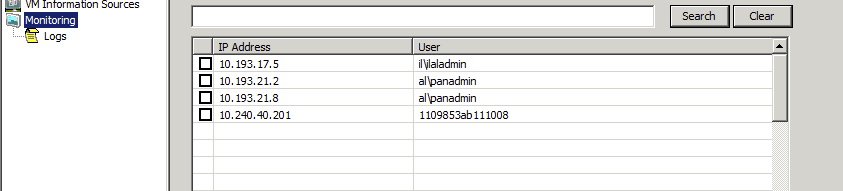

- Prüfen Sie, ob Sie die Protokolle vom Server-Absender erhalten und das Mapping auf dem User-ID-Agent generieren

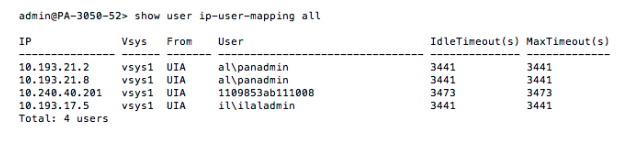

- Auf der Firewall überprüfen Sie, ob Sie die Mappings vom User-ID-Agent erhalten. Diese Mappings werden User-ID-Agent-Typ sein, weil Sie vom User-ID-Agent gesammelt und der Firewall gegeben wurden.

Besitzer: Ialeksov