送信 SNMPv3 トラップを構成する方法

140111

Created On 09/25/18 17:30 PM - Last Modified 01/30/25 20:44 PM

Resolution

[概要:

このドキュメントでは、SNMPv3 トラップを送信するようにパロアルトネットワークファイアウォールを構成する方法を示します。この例で使用される SNMPv3 トラップレシーバは、Ubuntu 上で実行している ' snmptrapd ' です。

手順

次の例では、ファイアウォールに ip: 172.17.128.23 があり、SNMPv3 トラップレシーバーには ip: 172.17.128.17 があります。

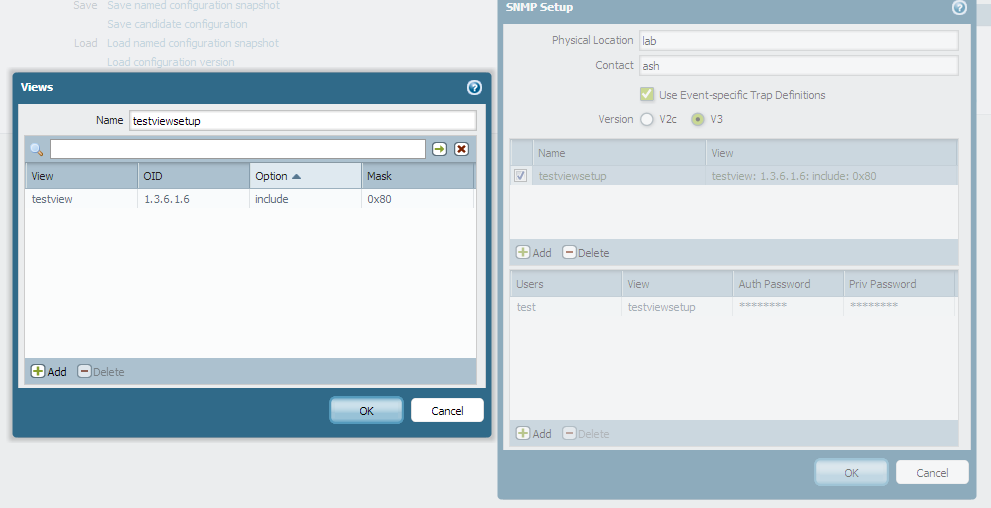

- SNMPv3 ポーリングをセットアップします。 デバイス > セットアップ > 操作 > SNMP セットアップに移動し、「v3」をクリックします。

- すべてのパスワードは ' paloalto ' に設定されます。

- ポーリングのセットアップでは、engineID は必要ありません。

- ただし、[デバイス] > [サーバープロファイル] > [SNMP トラップ] の下の SNMPv3 トラップサーバープロファイルで使用されているデバイスから engineID を取得するには、ポーリング構成が必要です。

- デバイスが SNMPv3 取得/ウォークへの応答を開始すると、OID 1.3.6.1.6.3.10.2.1.1.0 のデバイスに対して SNMPv3 GET が発行される必要があります。 この GET は、engineID (16 進数) で応答する必要があります。

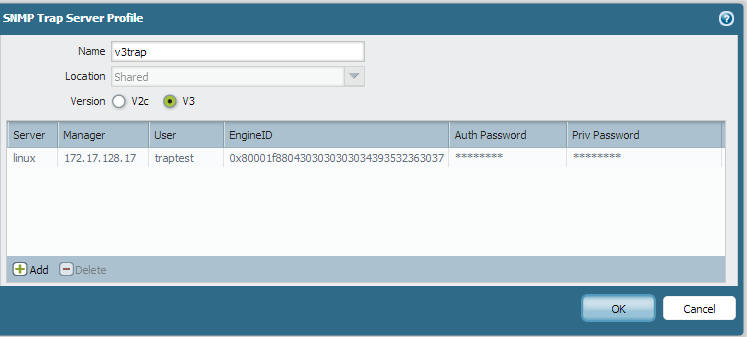

- バックエンド SNMPv3 トラップレシーバーが構成されたら、SNMPv3 サーバープロファイルのセットアップを完了します。[デバイス] > [サーバープロファイル] > [SNMP トラップ] で、SNMPv3 トラップサーバープロファイルを構成します。

- すべてのパスワードは ' paloalto ' に設定されます。

- SNMP トラップサーバープロファイルを構成するには、ステップ #2 で取得した engineID が必要です。

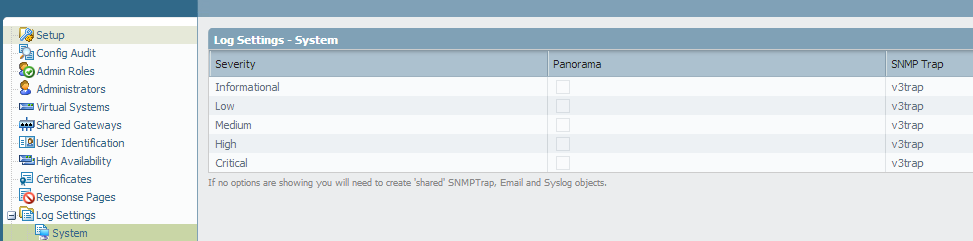

4. ステップ #3 で作成した SNMP トラッププロファイルを、トラップとして転送するために必要な関連ログに割り当てます。たとえば、システムログをトラップとして送信するように構成します。これを行うには、[デバイス] > [ログの設定] > [システム] に移動します。

5。を確認

- 検証のために、使用される SNMPv3 トラップレシーバーは、linux システム上で snmptrapd 実行されています。

- ステップ #4 で使用されるユーザ ' traptest ' は、トラップレシーバコンフィグレーションファイルに作成する必要があります。

〜 $ 猫/tmp/snmptrapd.conf

createUser-e 0x80001f8804303030303034393532363037 traptest SHA paloalto AES paloalto

authuser ログ traptest

- これで、snmptrapd は上記で作成した構成ファイルを使用して起動します。

〜 $ 須藤 snmptrapd-f-ç-c の/tmp/snmptrapd.conf-ル

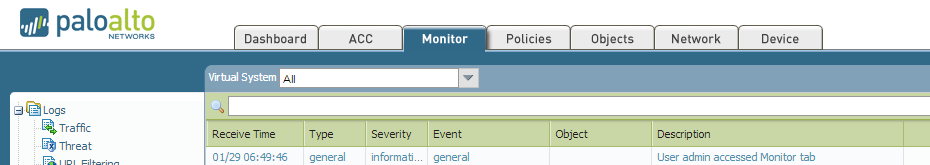

- システムログは次のように生成されます。

- その対応する SNMPv3 トラップは、Linux マシン上で次のように記録:

2013-01-29 06:49:45 172.17.128.23 [UDP の: [172.17.128.23]: 34722-> [172.17.128.17]]:

iso. 3.6.1.2.1.1.3.0 = Timeticks: (33979763) 3 日, 22:23: 17.63 iso. 3.6.1.6.3.1.1.4.1.0 = OID: iso. 3.6.1.4.1.25461.2.1.3.2.0.600 = 文字列: "2013/01/29 06:49:46" iso. 3.6.1.4.1.25461.2.1.3.1.2 = 文字列: "3.6.1.4.1.25461.2.1.3.1.3" 3.6.1.4.1.25461.2.1.3.1.4 = 文字列: "システム" iso. 3.6.1.4.1.25461.2.1.3.1.5 = 文字列: "一般" 3.6.1.4.1.25461.2.1.3.1.7 = "" iso. 3.6.1.4.1.25461.2.1.3.1.8 = 文字列: "40867" iso. 3.6.1.4.1.25461.2.1.3.1.9 = 文字列: "0x0" 3.6.1.4.1.25461.2.1.3.1.300 = 文字列: "一般的な" iso 3.6.1.4.1.25461.2.1.3.1.301 = "" 3.6.1.4.1.25461.2.1.3.1.302 = 文字列: "一般的な" iso. 3.6.1.4.1.25461.2.1.3.1.303 = 文字列: "情報" iso. 3.6.1.4.1.25461.2.1.3.1.304 = 文字列: "ユーザ管理アクセスモニタタブ "

所有者: achitwadgi