为家庭和小型办公室设置 PA-200

344860

Created On 09/25/18 17:27 PM - Last Modified 06/05/23 20:28 PM

Resolution

概述

本文档为家庭或小型办公室部署提供了快速入门指南。

设备

- 帕洛阿尔托网络 PA-200 设备。

注意:其他设备 (如 PA-500) 可以配置相同的方式. - 通过 DHCP 分配公共 IP 的调制解调器。

- 无线路由器, 通常有4个或更多 LAN 端口和1个 WAN 端口。

- 三直通 RJ-45 UTP 缆线。

注意:建议使用千兆以太网 (GigE) 速度 CAT5e 或 CAT6.

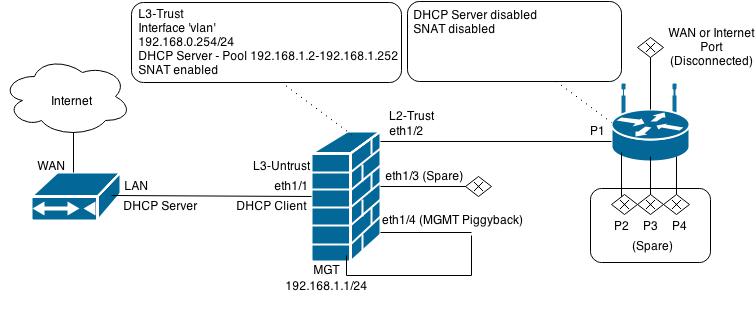

建议的拓扑

访问 WebGUI

- 将 UTP 缆线从计算机连接到帕洛阿尔托网络防火墙的管理端口。

- 将计算机的以太网端口配置为具有 IP 192.168.1.2 和网络掩码255.255.255.0。不需要默认网关。

- 打开 web 浏览器并转到 https://192.168.1.1, 默认凭据为: 用户名: 管理员, 密码: 管理员

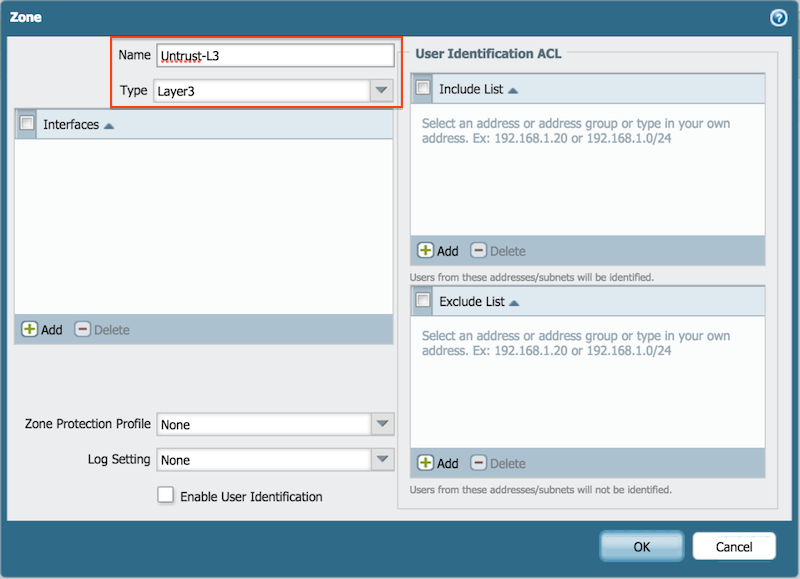

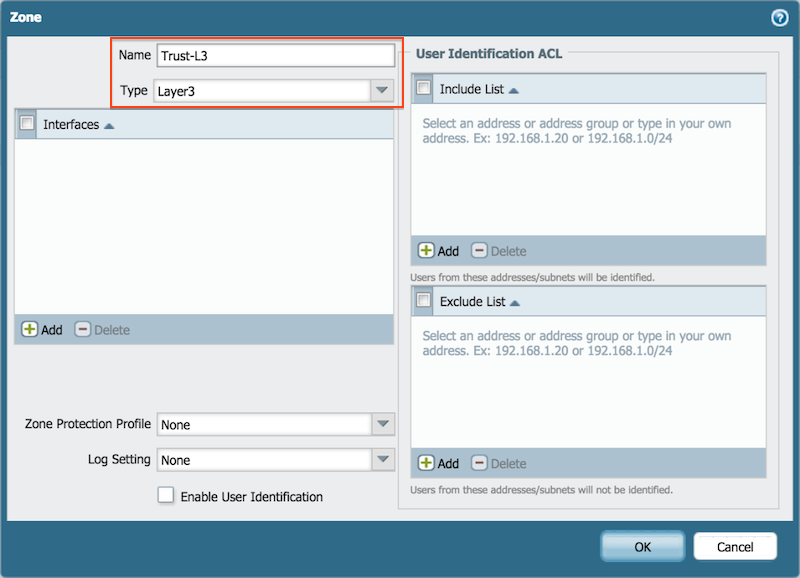

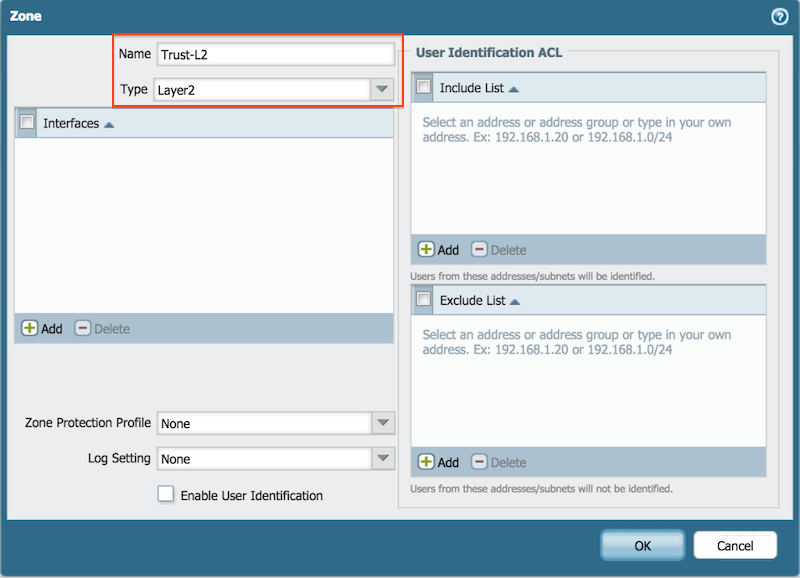

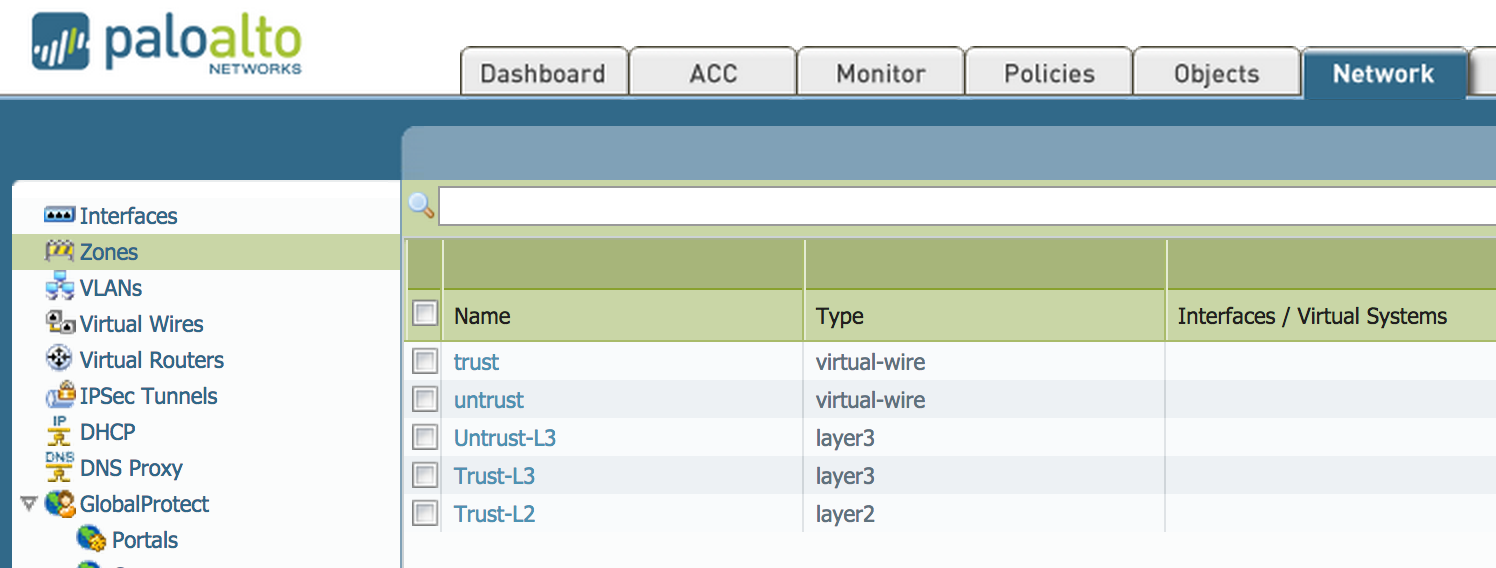

创建安全区域

- 转到: 网络 > 区域并单击 "添加"。

- 创建3个区域:

- Untrust-L3 型 Layer3

- Trust-L3 型 Layer3

- Trust-L2 型 Layer2

该示例显示生成的配置:

将 ISP 调制解调器连接到防火墙

将 UTP 缆线从 ISP 调制解调器连接到帕洛阿尔托网络防火墙 ethernet1/1 端口。

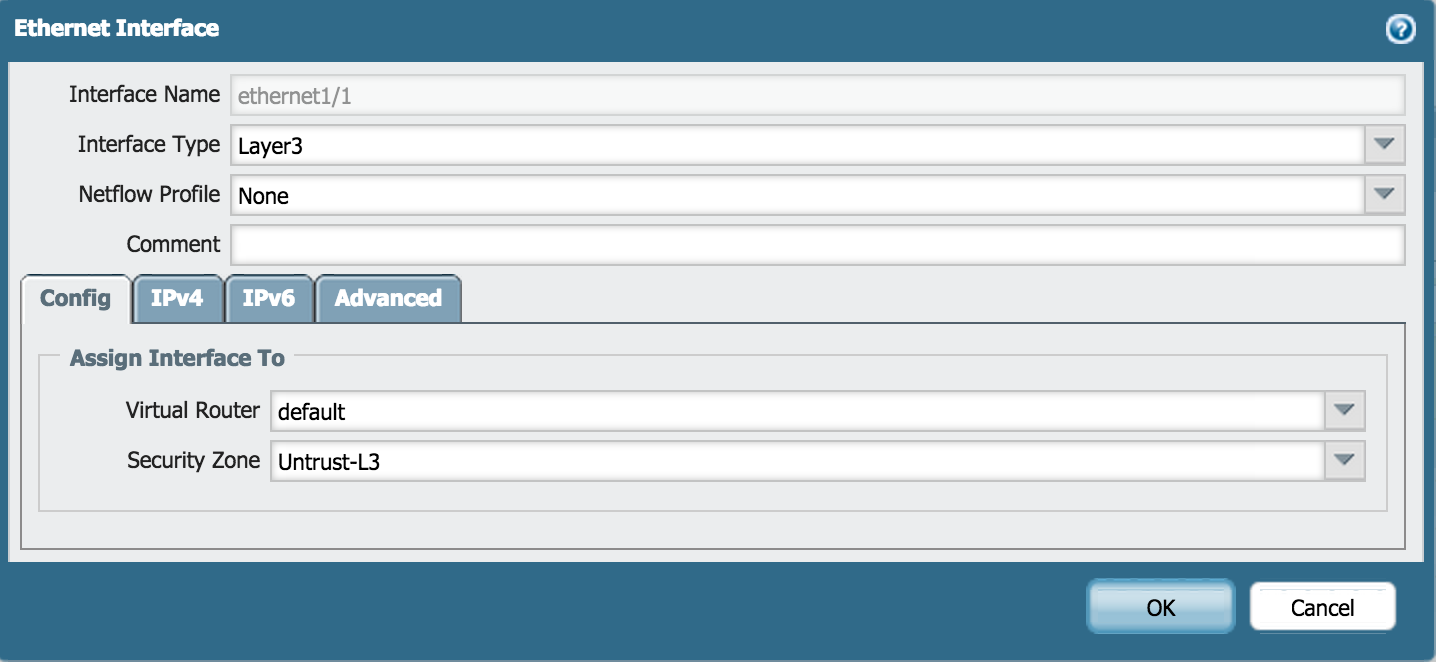

- 转到 WebGUI 上的网络 > 接口并配置以太网1/1。

- 在配置

- 将 ethernet1/1 接口类型配置为 Layer3。

- 将虚拟路由器设置为默认。

- 将安全区域设置为 Untrust-L3。

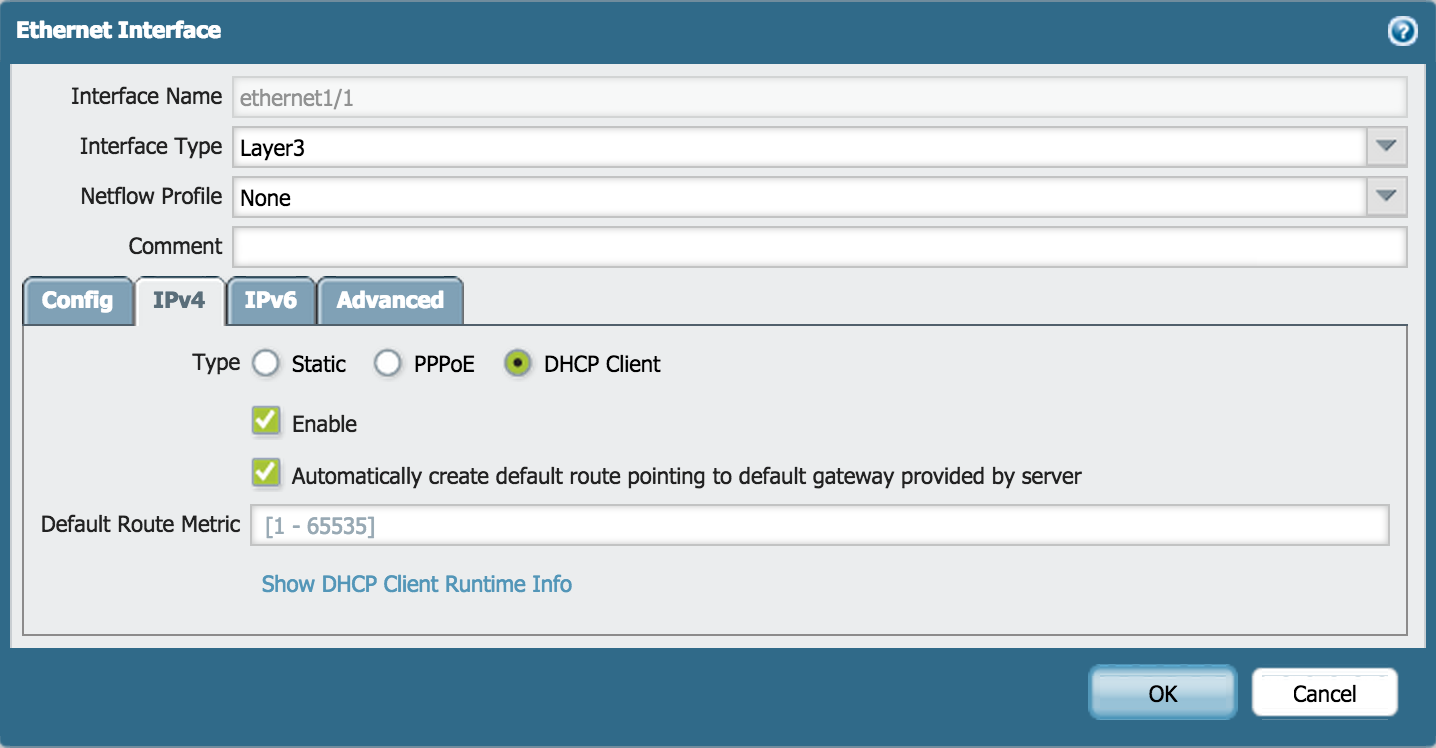

- IPv4 下

- 如果 ISP 提供了可以自动获取配置的调制解调器, 请将该类型设置为 DHCP 客户端。

注意:如果启用 "自动创建指向服务器提供的默认网关的默认路由", 则在虚拟路由器中安装默认路由 "默认".

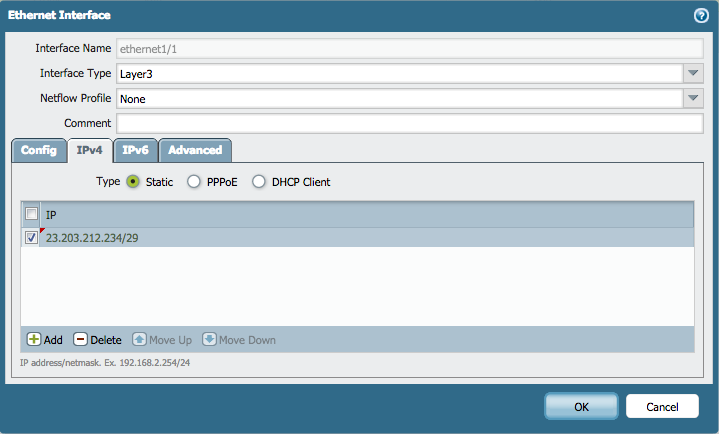

- 如果 ISP 提供了需要手动配置静态项的调制解调器, 请将该类型设置为 "静态"。然后, 添加静态 IP 地址/网络掩码。

例如:

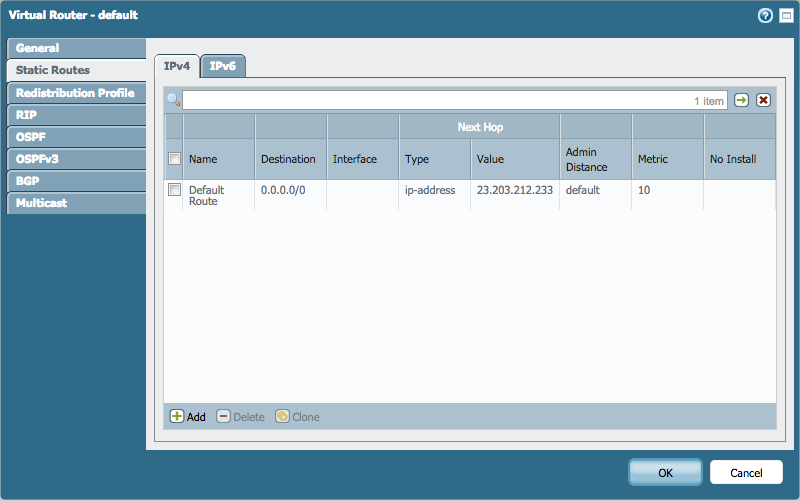

下一步, 转到网络 > 虚拟路由器 >> "默认" > 静态路由 > IPv4, 并添加指向 ISP 下一跃点的静态路由.

例如:

注意:屏幕截图中显示的 IP 地址仅为示例. 使用 ISP 分配的 IP 地址。

连接无线路由器

一般建议:

- 要避免双 SNAT, 请不要使用无线路由器的 WAN 或 Internet 端口, 从而在无线接入点模式下使用它。

- 必须禁用无线路由器中的 DHCP 服务器选项。新的 DHCP 服务器将在防火墙的 "vlan" 接口中配置。

- 将192.168.1.253 配置为无线路由器管理 IP。

- 将无线路由器的端口1连接到帕洛阿尔托网络防火墙的以太网1/2 端口。

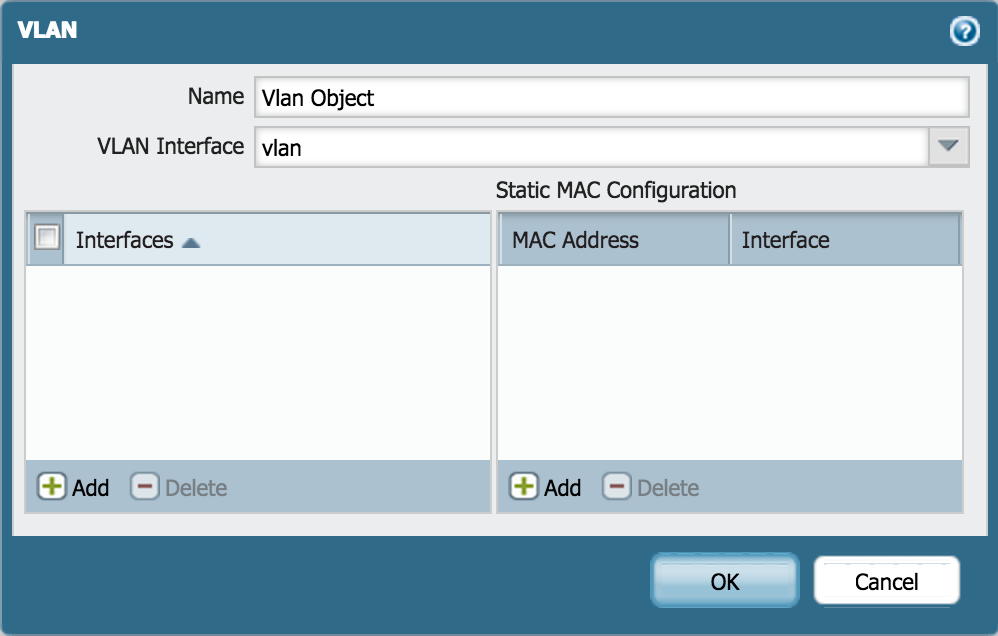

创建 VLAN 对象

- 转到网络 > vlan 并单击 "添加"。

- 输入名称并为 VLAN 接口选择 "v"

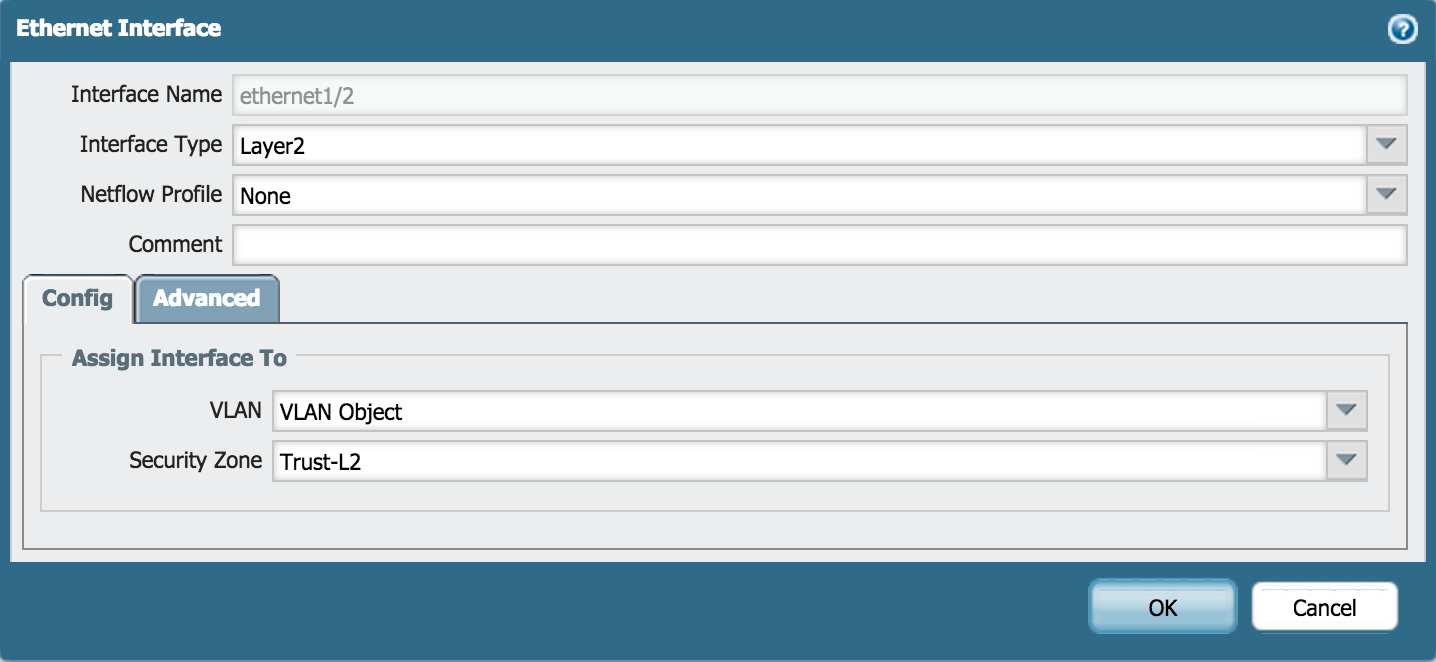

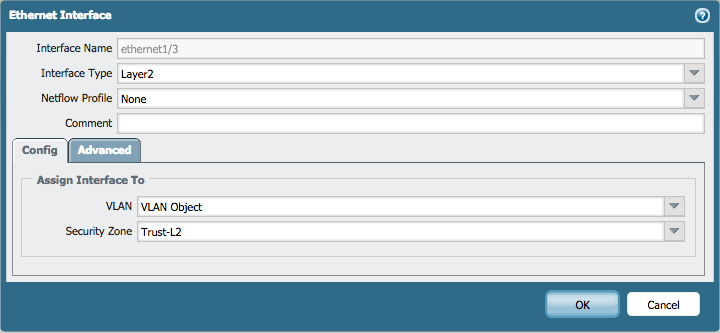

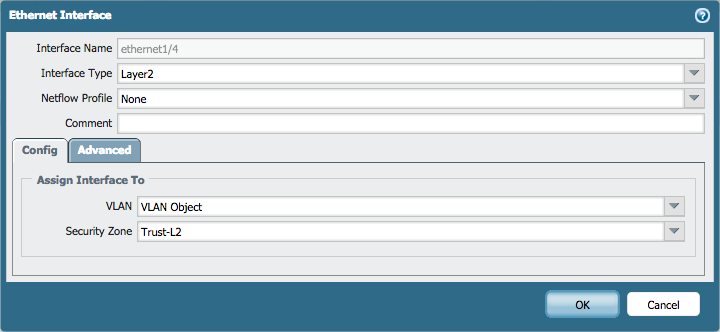

配置 Layer2 端口和 VLAN 对象

- 转到网络 > 接口 > 以太网。

- 编辑 ethernet1/2、ethernet1/3 和 ethernet1/4 接口的以下设置:

- 接口类型: Layer2

- Netflow 简介: 无

- vlan: vlan 对象

- 安全区域: Trust-L2

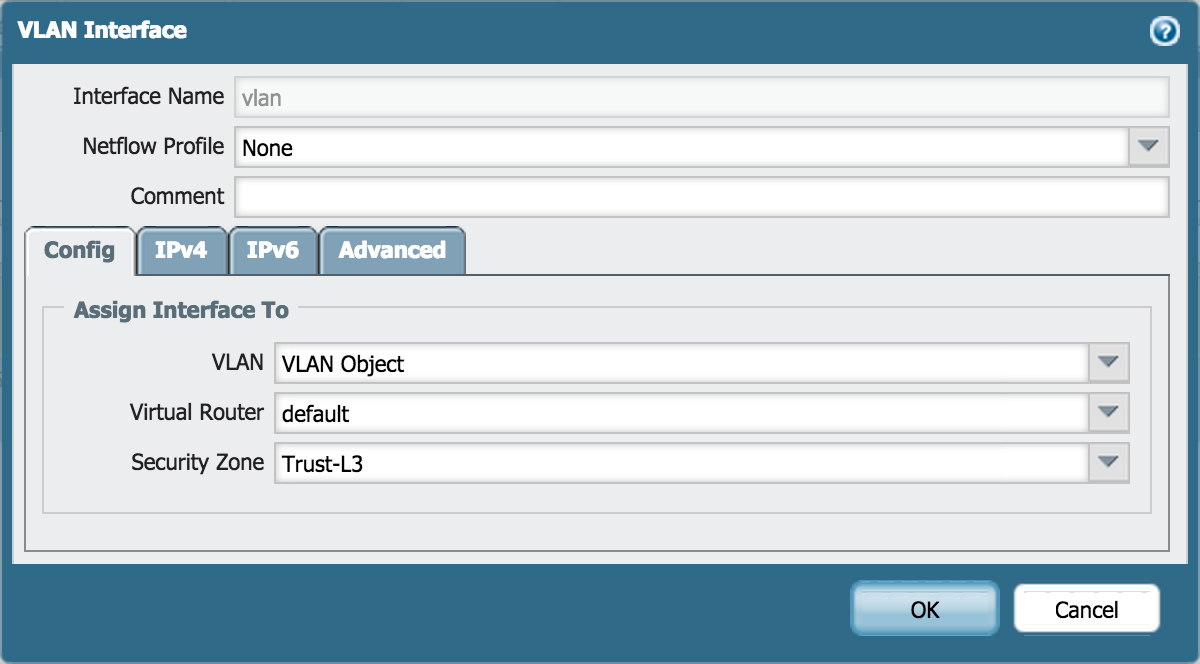

配置 VLAN 接口

转到网络 > 接口 > VLAN 和 e的设置如下:

配置选项卡

- vlan: vlan 对象

- 虚拟路由器: 默认值

- 安全区域: Trust-L3

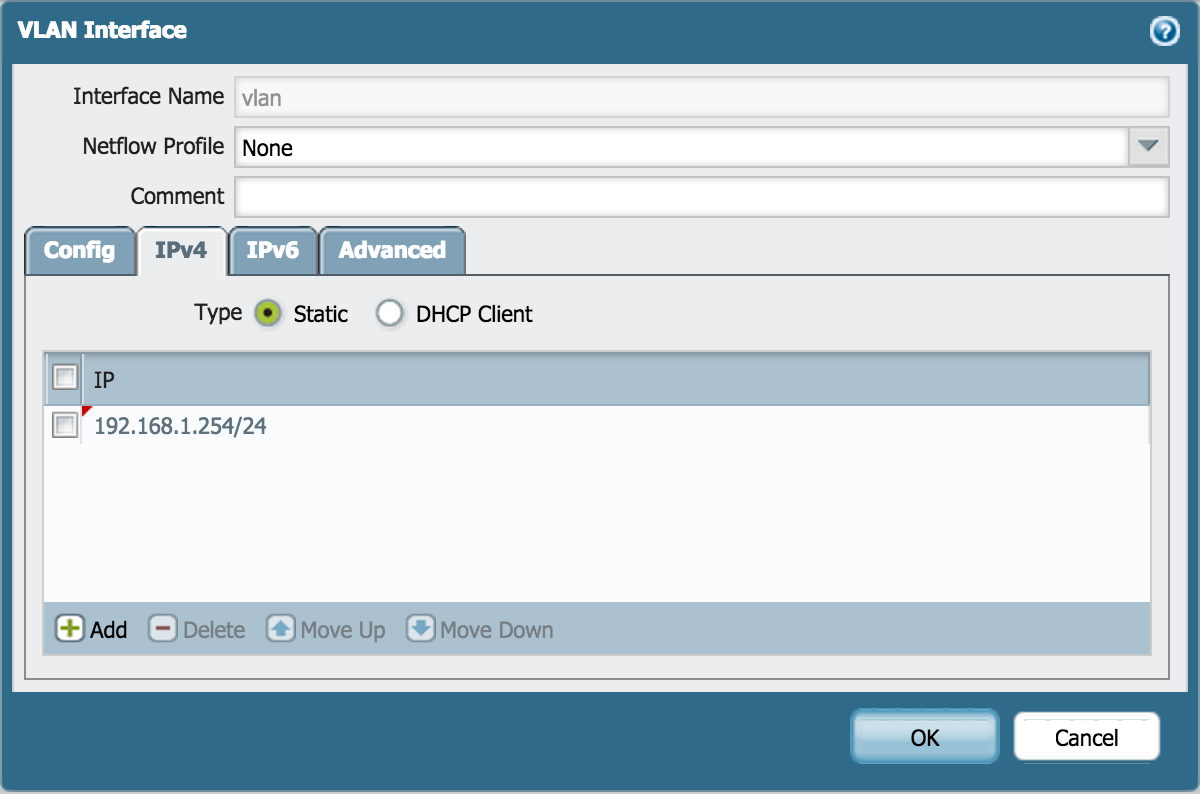

IPv4 选项卡

单击 "添加" 并输入 IP 地址 192.168.1. 254/24:

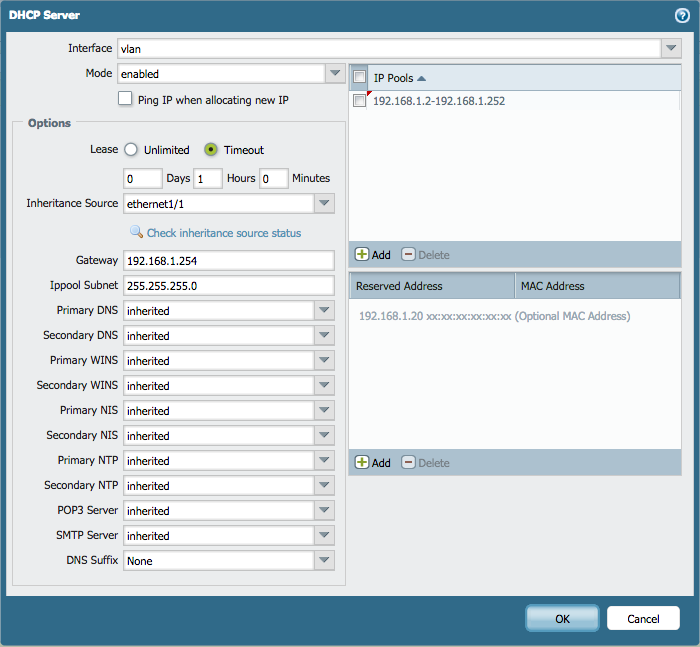

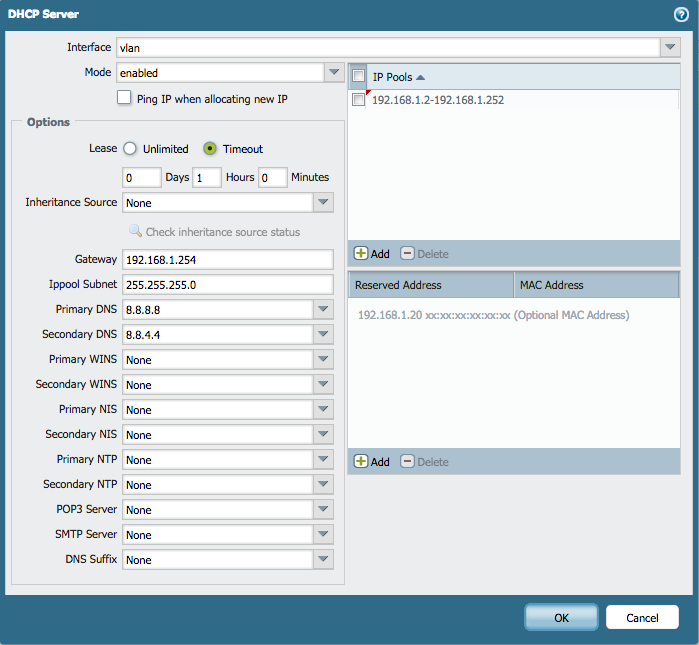

配置 DHCP 服务器

- 转到网络 > dhcp-dhcp 服务器。

- 单击 "添加"。

- 编辑 DHCP 服务器设置, 如下所示:

- 如果 isp 提供了可自动获取配置的调制解调器, 则 dhcp 服务器可以继承来自 ISP 的 dhcp 客户端最初接收的配置。然后, 我们将配置一个继承源, 并从要传递给本地网络的 ISP 获得设置。

- 如果 ISP 提供了需要手动配置静态项的调制解调器, 请指定本地网络的设置。

注意:在这里使用公共 Google DNS 服务器8.8.8.8 和8.8.4.4 作为一个例子. 但是, 我们建议使用 ISP 提供的 DNS 服务器。

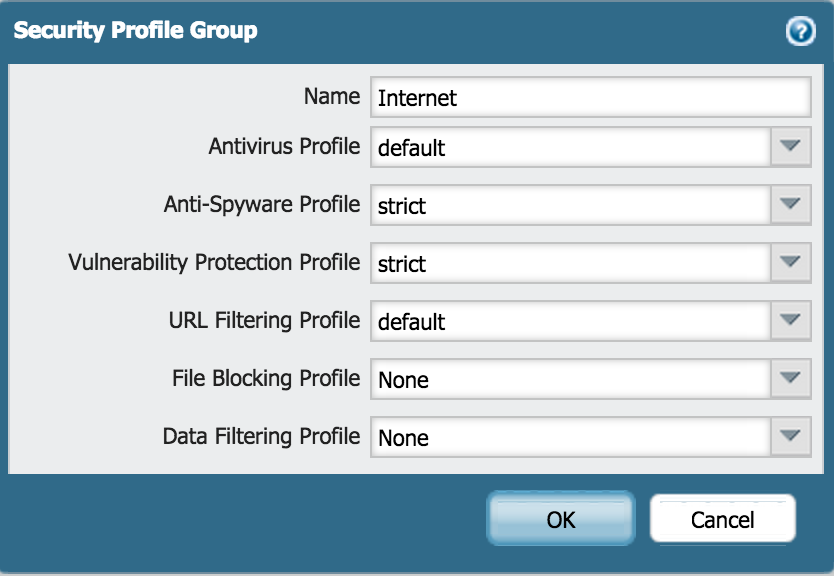

定义安全配置文件组

- 转到对象 > 安全配置文件组, 然后单击 "添加"。

- 根据需要编辑以下安全配置文件组设置:

注意:这些配置文件是默认情况下与帕洛阿尔托网络防火墙一起进行的, 并已选择用于演示目的. 我们建议您花时间查看每个所提供的选定配置文件的设置是否适合您的设置。

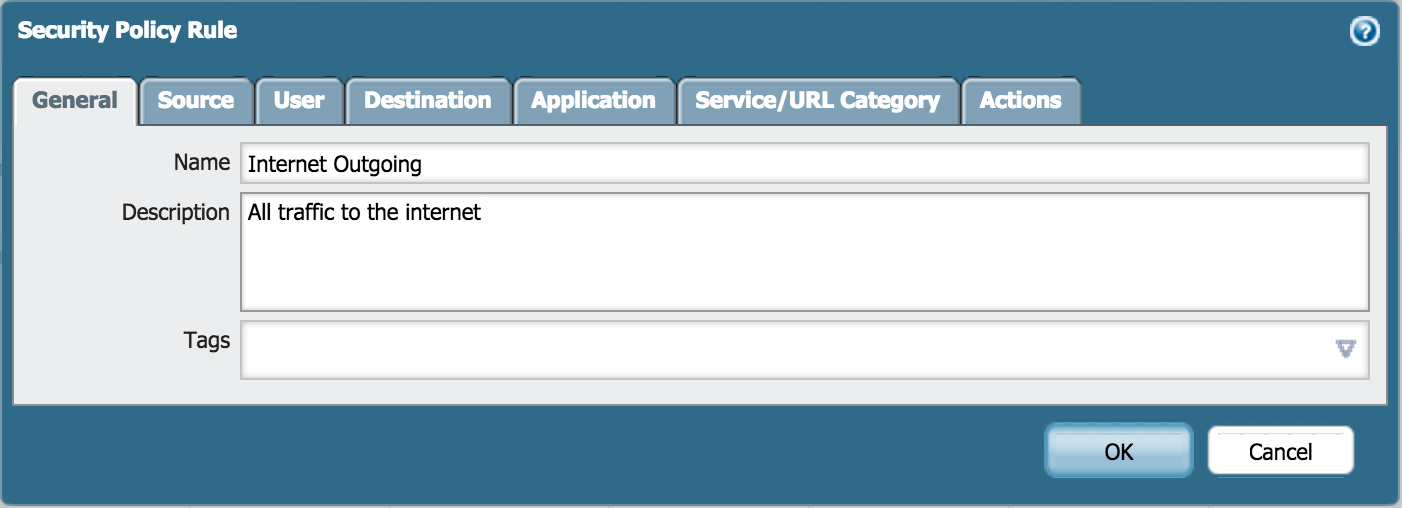

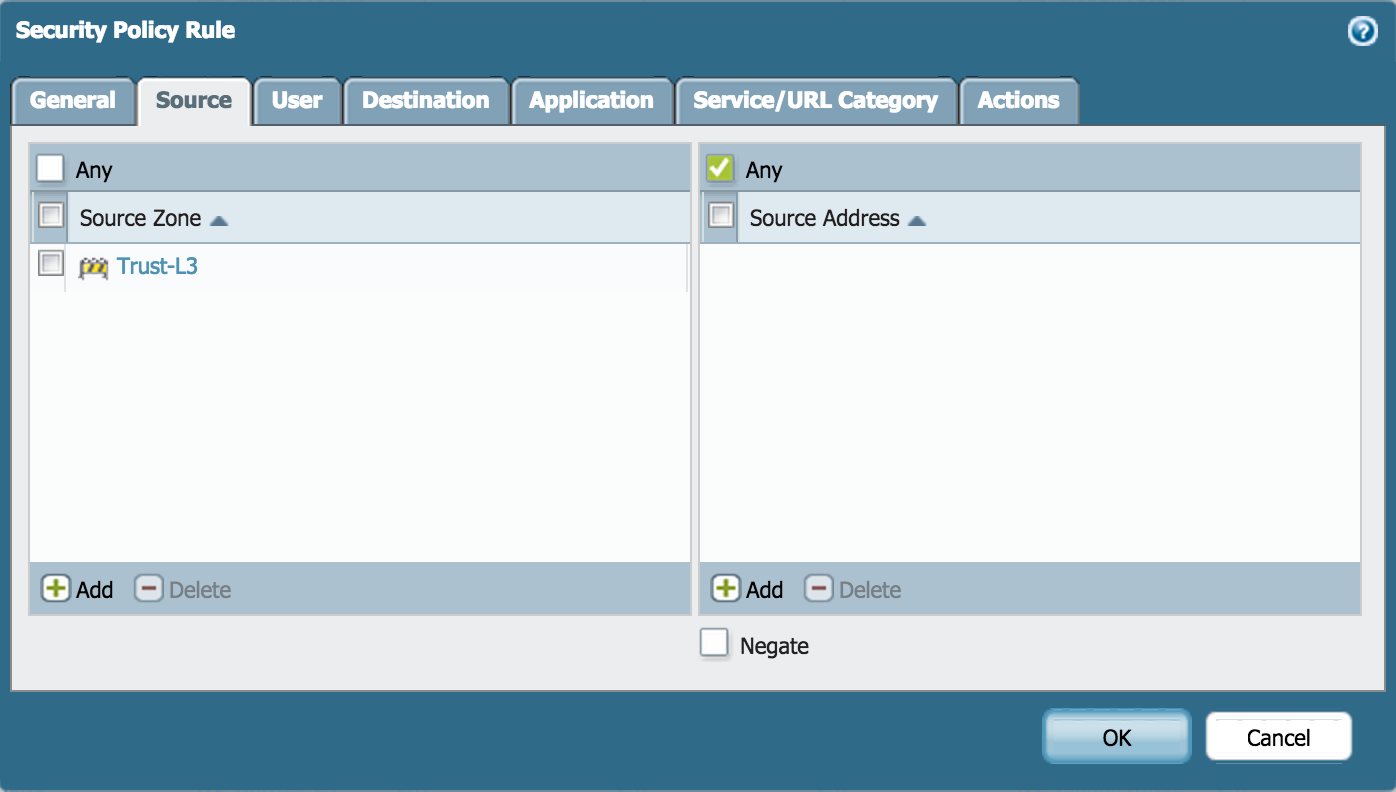

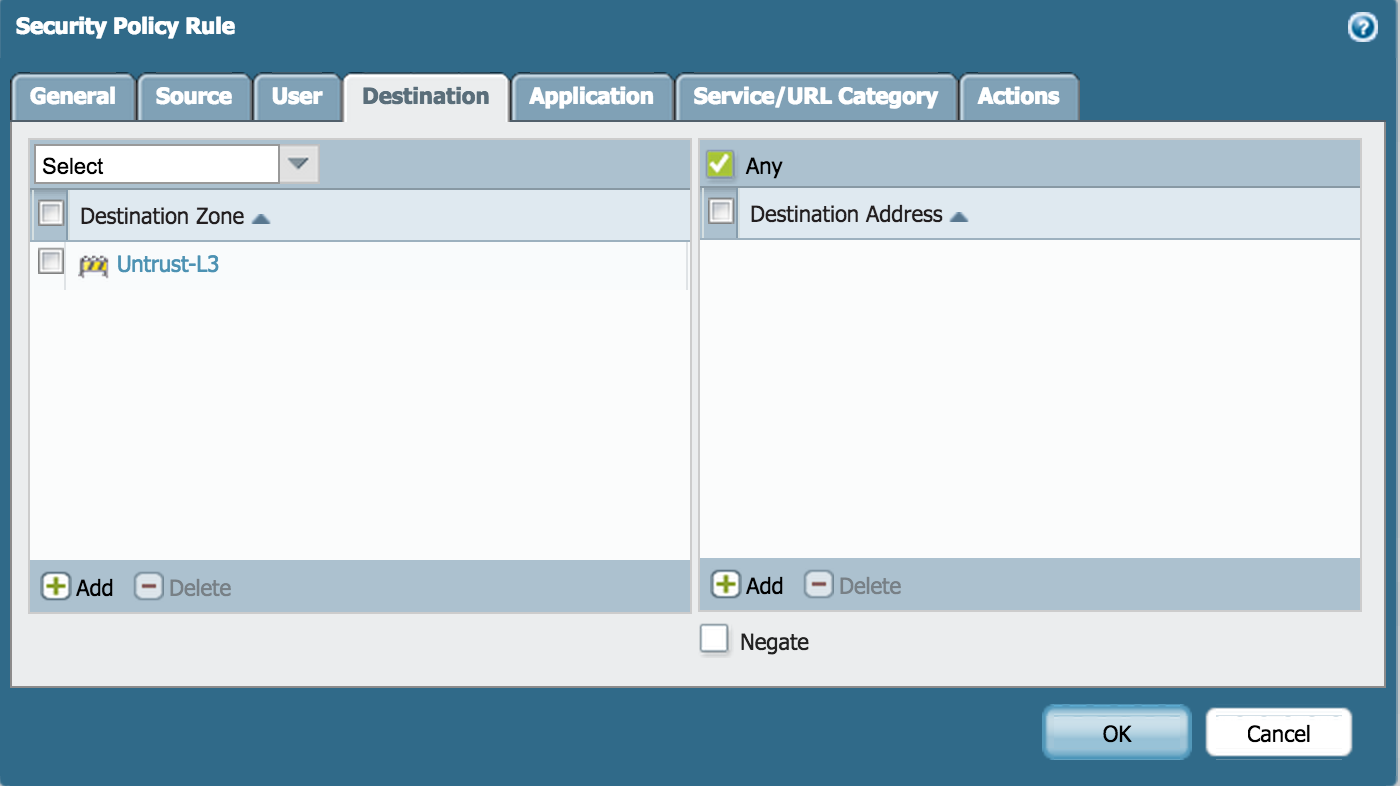

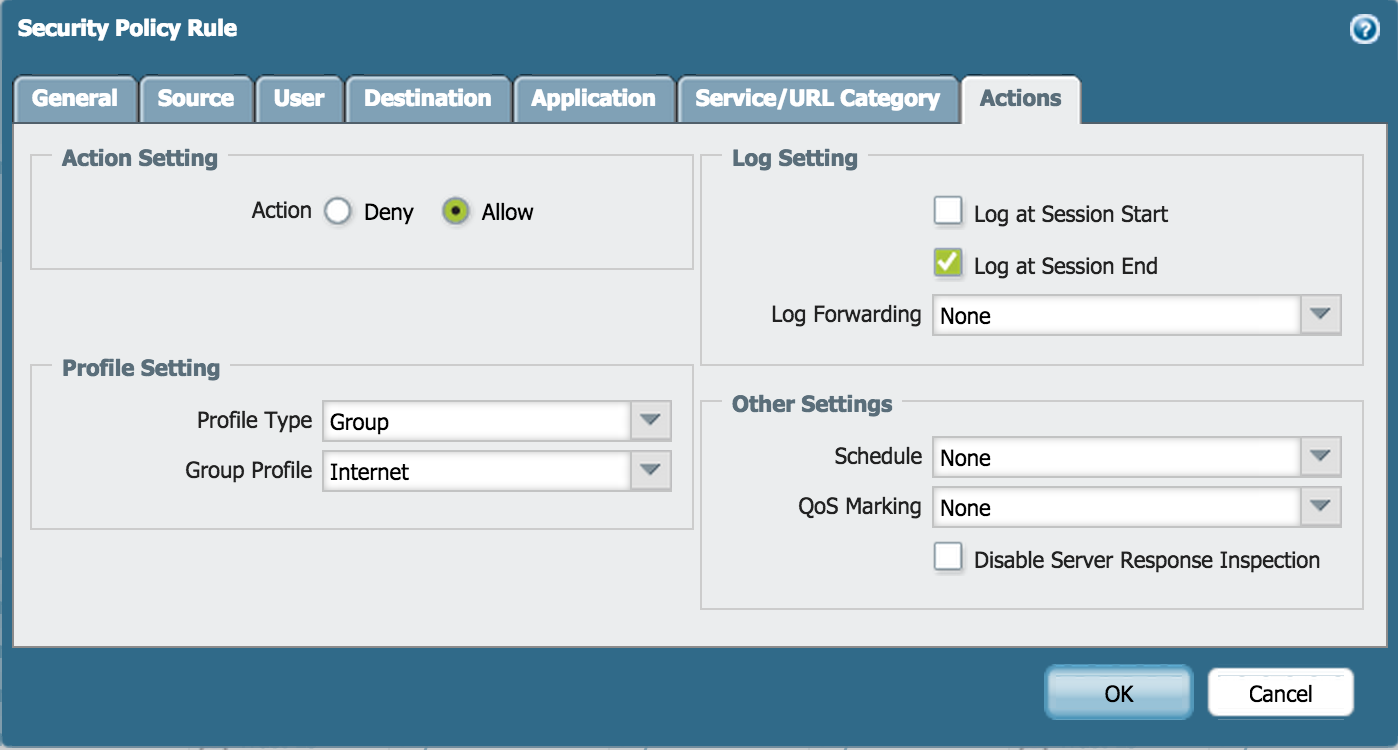

配置出站 Internet 安全策略

- 转到策略 > 安全性, 然后单击 "添加"。

- 输入名称和说明:

- 添加源区域:

- 添加目标区域:

- 将操作指定为 "允许" 并完成配置文件设置:

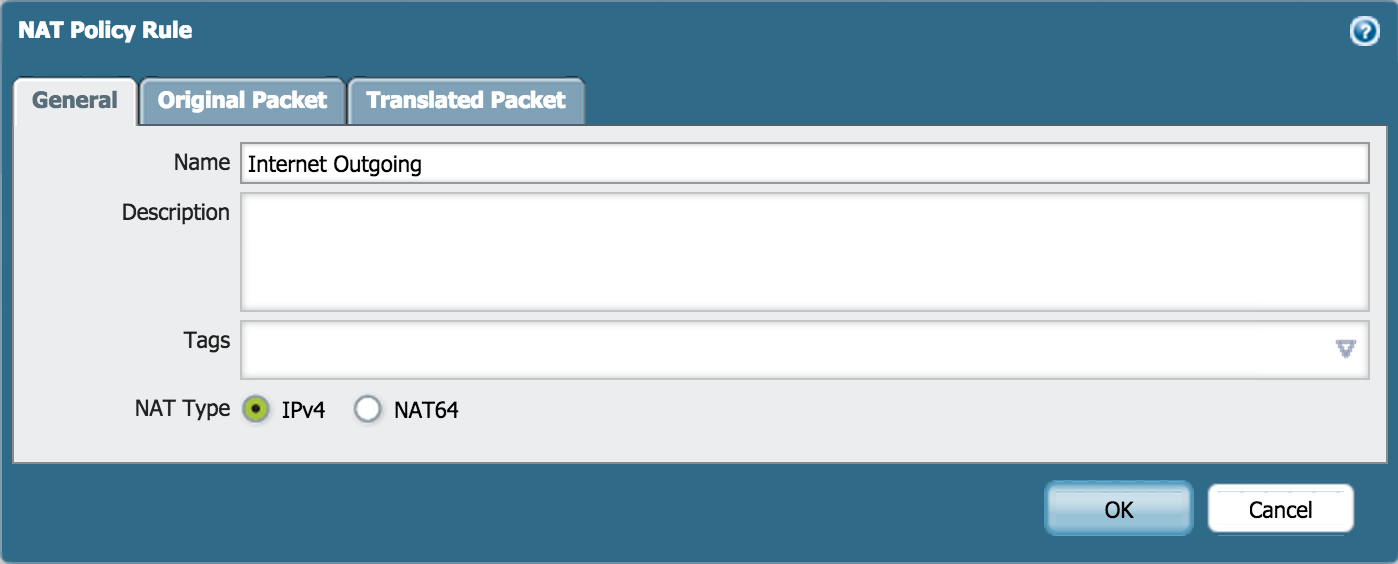

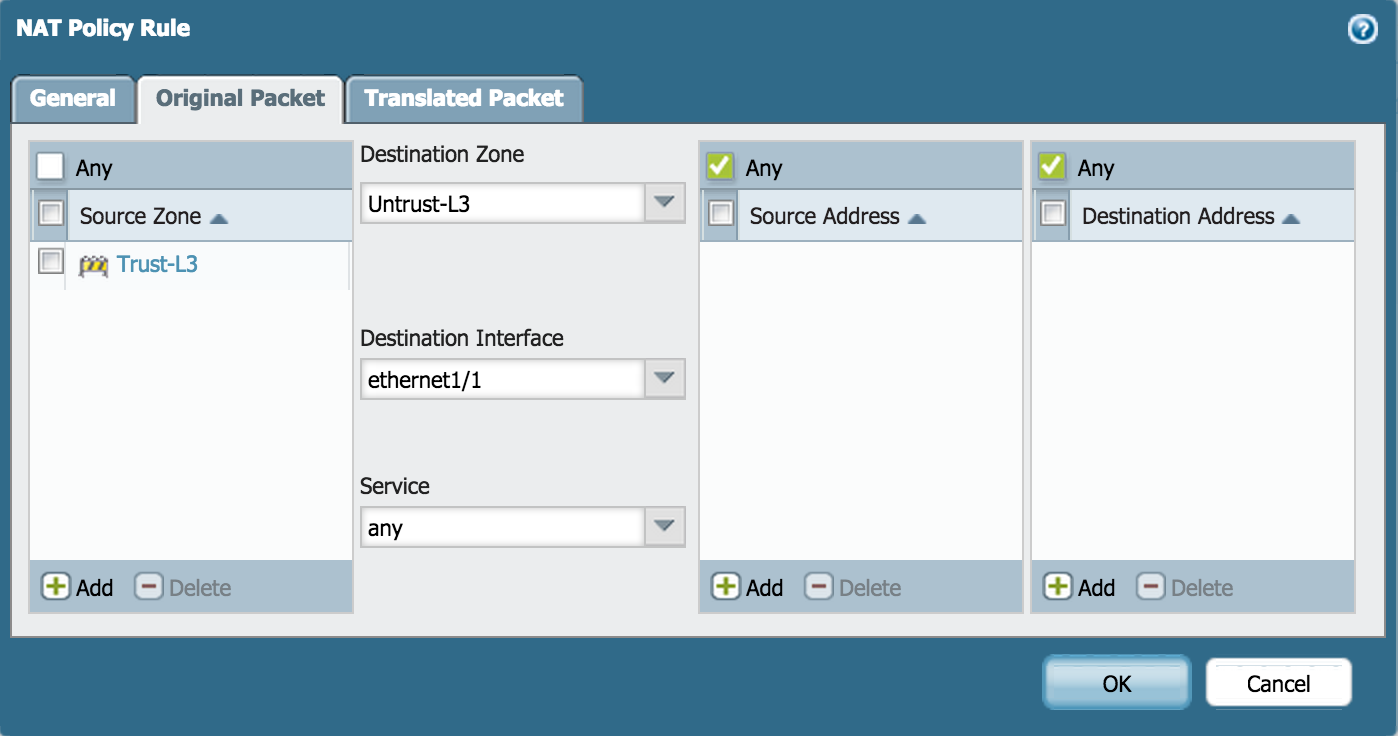

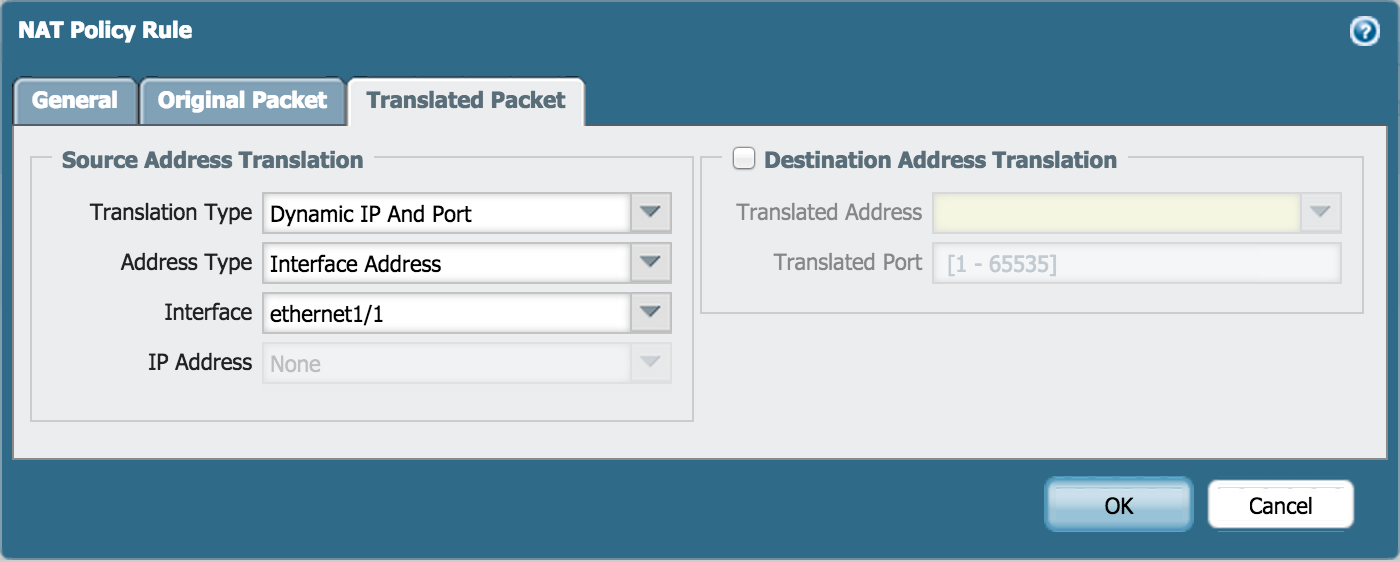

配置出站 Internet NAT 策略

- 转到策略 "NAT", 然后单击 "添加"。

- 输入 NAT 类型的名称并检查 IPv4:

- 在原始数据包上, 指定源区域、目标区域和目标接口:

- 在翻译的数据包上, 设置:

- 翻译类型: 动态 IP 和端口

- 地址类型: 接口地址

- 界面: ethernet1/1

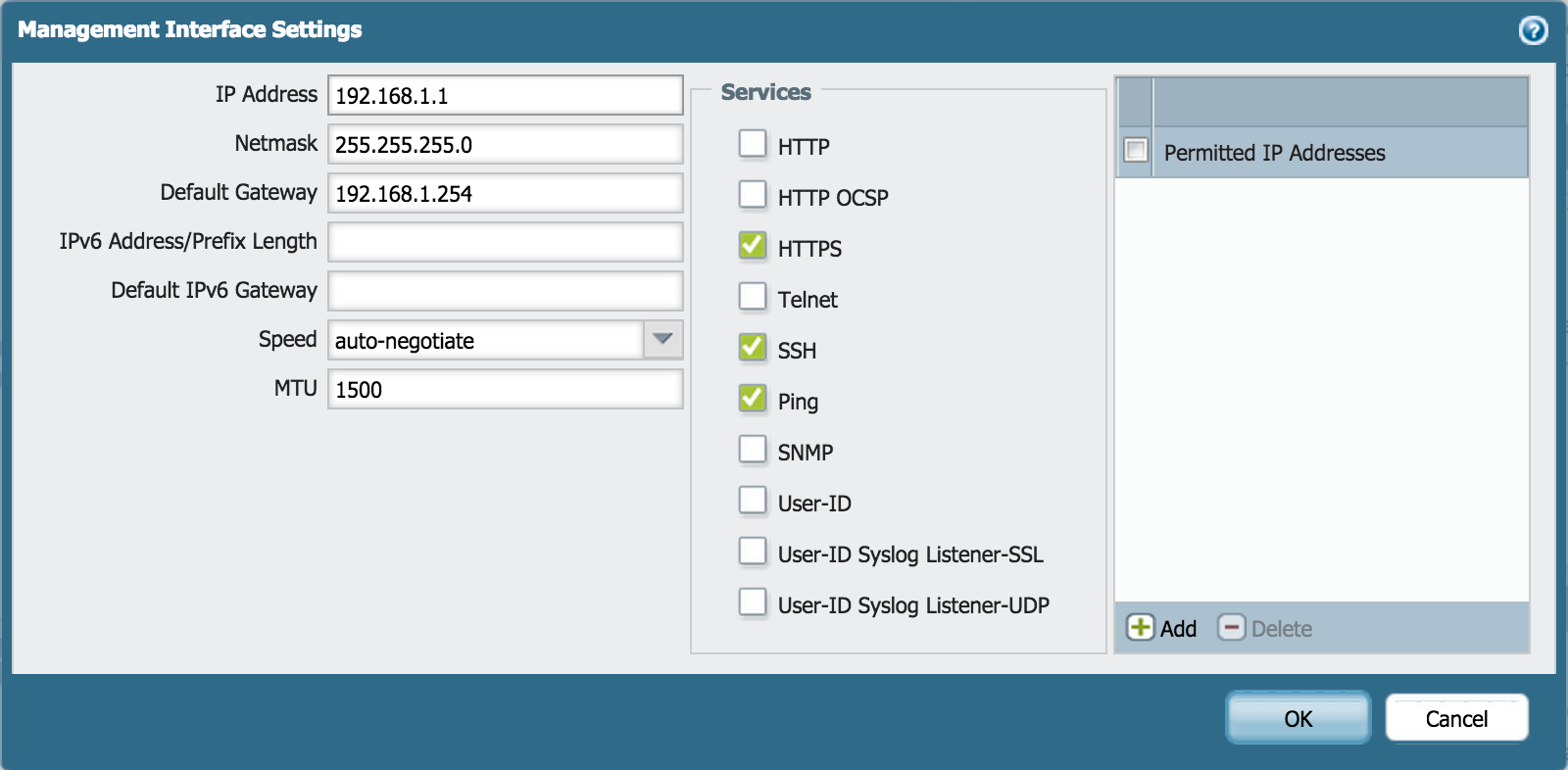

配置管理 IP

转到设备 >> 安装程序 > 管理并指定以下管理界面设置:

- IP 地址

- 掩

- 默认网关

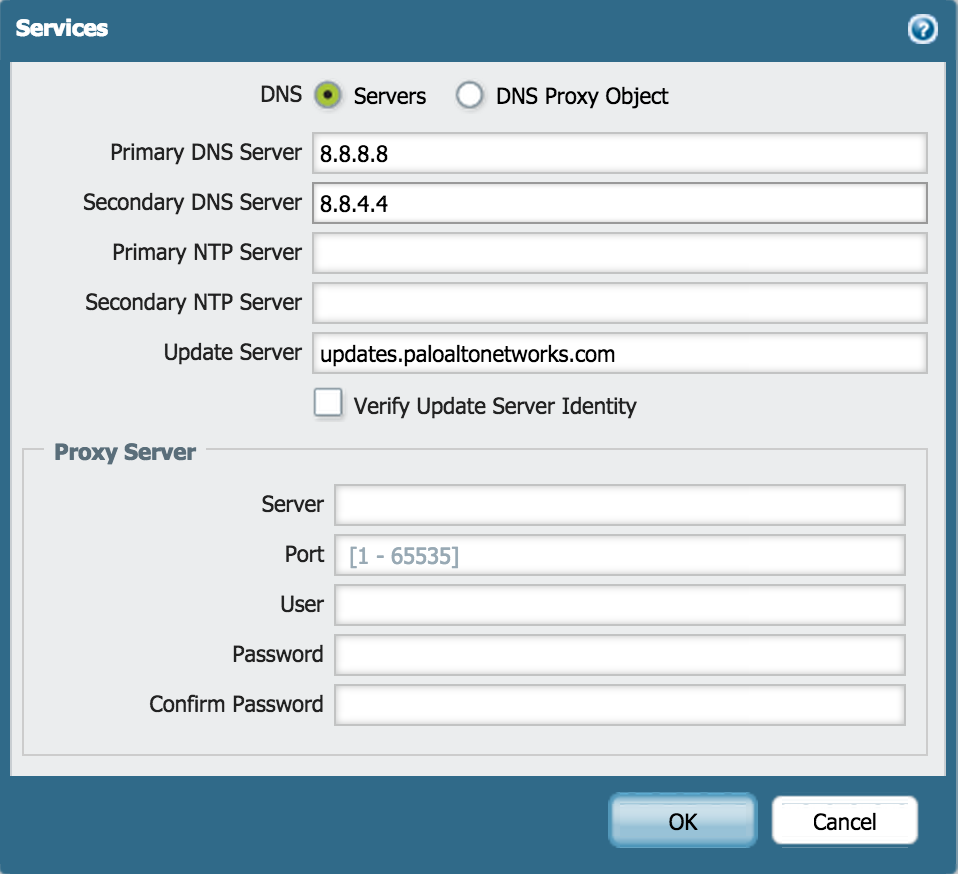

设置用于管理的 DNS

- 转到设备 > 安装程序 > 服务。

- 输入 DNS 服务器 IPs。例如: 谷歌 DNS IP 的8.8.8.8 和8.8.4.4。

注意:此操作应该已经配置为在设备上安装许可证. 如果设备上未安装许可证, 则防火墙将无法使用这些设置到达许可证服务器。

提交更改

执行提交以使更改作为防火墙上的运行配置进行活动。可能需要重新启动 internet 调制解调器, 以便将 DHCP 地址分配给防火墙。

所有者: mivald