Sécurité Policy pour autoriser/refuser un certain ICMP type

Resolution

Aperçu

Il y a des cas où seul un protocole spécifique de message de contrôle d’Internet ICMP () type devrait être autorisé, au lieu d’autoriser tous ICMP les types. ICMP est utilisé comme un outil de diagnostic réseau, et est classé en deux catégories principales en fonction de ses fonctionnalités:

- Messages de déclaration des erreurs (type 3,4,5,11,12) - Les messages de déclaration des erreurs signalent les problèmes qu’un routeur ou un hôte de destination peut rencontrer lorsqu’il tente de traiter un IP paquet.

- Messages de requête (type 0, 8, 13, 14)-les messages de requête, qui se produisent par paires, aident un hôte ou un gestionnaire de réseau à obtenir des informations spécifiques d'un routeur ou d'un autre hôte.

Les messages d'erreur de rapport sont bons pour les admins, parce qu'ils peuvent diagnostiquer le réseau basé sur ces informations. Toutefois, avec l'Aide de messages de requête, il ya de bonnes chances que même un pirate peut obtenir des informations potentielles du réseau. Il doit y avoir un mécanisme pour ICMP permettre les types qui sont utiles, et de nier ceux qui causent du tort. À la couche d’application, l’identification est basée sur l’application ICMP et non basée sur les codes, cependant, les réseaux De Palo Alto a un mécanisme pour autoriser ou refuser des types firewall ICMP spécifiques.

Note:

Ce document ne s’applique pas aux ICMP messages de rapport d’erreurs car les messages de rapport d’erreurs correspondent à la session du paquet d’origine incorporé et seront autorisés.

Reportez-vous au document ci-dessous pour comprendre comment bloquer ICMP les messages de rapport d’erreurs.

HOW TO ALLOW /BLOCK ICMP ERROR REPORTING PACKETS

Résolution

Par exemple, pour autoriser uniquement ICMP les demandes d’écho mais refuser le reste du trafic, créez une personnalisation app pour le ICMP trafic en fonction du ICMP type de ICMP paquet (8). Pour ce type d’application personnalisée, il n’est pas nécessaire de créer un remplacement policy d’application comme dans le cas du trafic tcp/udp.

Pour bloquer des ICMP messages de type spécifique, créez une application personnalisée pour chaque type :

- Aller à objets > applications > ajoutez et créez un nom personnalisé (pour ce scénario, les messages Block type 13 ont été utilisés) et spécifiez une catégorie:

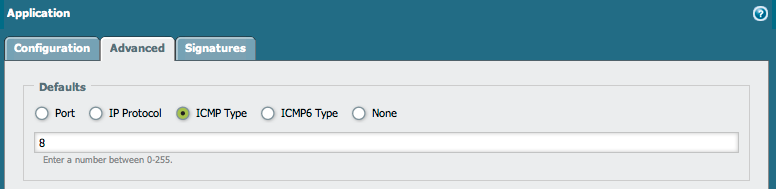

- Passez à Advanced, cliquez sur ICMP Type et spécifiez les types requis séparés par virgules :

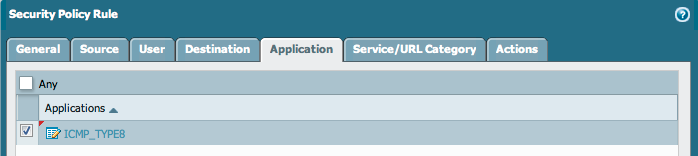

- Enregistrez l’application et nommez-la un refus policy (illustré dans l’exemple), placé en haut de Stratégies de n’importe quelle zone à n’importe quel afin que tout le trafic refuse cette application:

Pour bloquer ICMP Type 8:

L’application personnalisée peut ensuite être appliquée dans un fichier policy.

propriétaire: ymiyashita