Sicherheit Policy zum Zulassen/Verweigern eines bestimmten ICMP Typs

Resolution

Übersicht

Es gibt Fälle, in denen nur ein bestimmter Internet Control Message Protocol ( ICMP ) Typ zulässig sein sollte, anstatt alle Typen ICMP zuzulassen. ICMP wird als Netzwerkdiagnosetool verwendet und wird basierend auf seiner Funktionalität in zwei Hauptkategorien eingeteilt:

- Fehlermeldungen (Typ 3,4,5,11,12) - Die Fehlermeldungen melden Probleme, die bei einem Router oder zielhost auftreten können, wenn er versucht, ein Paket zu IP verarbeiten.

- Abfrage Nachrichten (Typ 0, 8, 13, 14)-die Abfragemeldungen, die paarweise auftreten, helfen einem Host oder einem Netzwerkmanager, spezifische Informationen von einem Router oder einem anderen Rechner zu erhalten.

Die Fehler Melde Meldungen sind gut für Administratoren, da Sie das Netzwerk auf der Grundlage dieser Informationen diagnostizieren können. Mit Hilfe von Abfrage Nachrichten besteht jedoch eine gute Chance, dass auch ein Hacker potenzielle Informationen aus dem Netz einholen kann. Es muss einen Mechanismus geben, um nützliche Typen zuzulassen und die zu ICMP verweigern, die Schaden anrichten. Auf der Anwendungsebene basiert die Identifizierung auf der Anwendung ICMP und nicht auf den Codes, jedoch verfügt das Palo Alto Networks über einen firewall Mechanismus, um bestimmte Typen zuzulassen oder zu ICMP verweigern.

Anmerkung:

Dieses Dokument gilt nicht für ICMP Fehlerberichterstattungsmeldungen, da die Fehlerberichtsmeldungen mit der Sitzung des eingebetteten Originalpakets übereinstimmen und zulässig sind.

Im folgenden Dokument erfahren Sie, wie Sie Fehlerberichterstattungsmeldungen blockieren ICMP .

HOW TO ALLOW /BLOCK ICMP ERROR REPORTING PACKETS

entschluß

Um beispielsweise nur ICMP Echoanforderungen zuzulassen, aber den Rest des ICMP Datenverkehrs zu verweigern, erstellen Sie einen benutzerdefinierten Datenverkehr app basierend ICMP auf dem ICMP Pakettyp (8). Für diese Art von benutzerdefinierter Anwendung ist es nicht erforderlich, eine Anwendungsüberschreibung policy wie im Fall von TCP/UDP-Datenverkehr zu erstellen.

Um bestimmte Typmeldungen zu ICMP blockieren, erstellen Sie eine benutzerdefinierte Anwendung für jeden Typ:

- Gehen Sie zu Objekten > Anwendungen > HinzuFügen und erstellen Sie einen eigenen Namen (für dieses Szenario wurde Block Typ 13 NachRichten verwendet) und geben Sie eine Kategorie an:

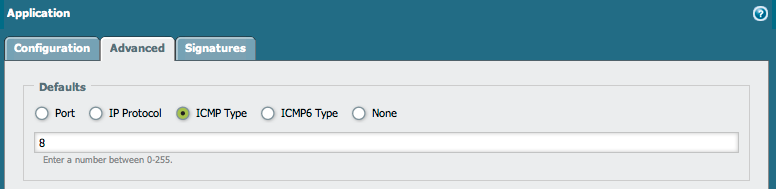

- Wechseln Sie zu Erweitert, klicken Sie auf ICMP Typ, und geben Sie die erforderlichen Typen an, die durch Kommas getrennt sind:

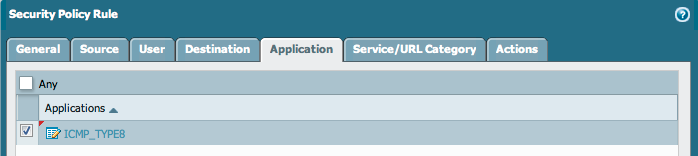

- Speichern Sie die Anwendung, und nennen Sie sie "deny policy " (siehe Beispiel), die oben in Richtlinien von einer beliebigen Zone platziert wird, sodass der gesamte Datenverkehr diese Anwendung ablehnt: So blockieren ICMP Sie Typ 8:

Die benutzerdefinierte Anwendung kann dann in einem Sicherheitsbereich policyangewendet werden.

Besitzer: ymiyashita