如何利用 DNS 污水处理 Conficker

40430

Created On 09/25/18 17:15 PM - Last Modified 01/30/25 01:09 AM

Resolution

泛 OS 6.0, 6。1

概述

Conficker 在2008年11月首次被检测到, 是最广泛的蠕虫之一, 它感染了运行 Windows OS 的机器。帕洛阿尔托网络创建了可以检测和阻止 Conficker 蠕虫的签名。其中包括检测 Conficker 变体使用的 DNS 域的防病毒/反间谍软件签名。一旦发现 Conficker 变体, 这些域就会更新。如果使用野火许可证, 新发现的域将每小时通过野火签名推送到帕洛阿尔托网络防火墙。如果未使用许可证, 则每24小时推送签名, 并通过动态更新下载所有帕洛阿尔托网络设备。更新还将在下一个更新间隔中在新的 AV 签名中实现。此保护会在网络中的用户请求 "坏" 域时检测。当对日志进行分析时, 可以复查并确定对受感染域的请求来自本地 DNS 服务器。这是可能的, 因为 DNS 的分层性质。

详细

所有帕洛阿尔托网络平台都有一个用于查询恶意域的陷坑操作的实现。使用此功能, 帕洛阿尔托网络防火墙可以检测网络中受感染的主机并向安全管理员发送通知。这将使受感染的工作站从网络中删除。

它是如何工作的︰

- 受感染的计算机要求从本地 dns 服务器中得到受感染域的 DNS 解析。

- 本地 dns 将查询转发到公用 DNS 服务器。

- 帕洛阿尔托网络设备看到查询, 并使用最新的签名检测恶意域。

- 它用管理员专用的 IP 地址 (陷坑地址) 重写 DNS 响应, 并将欺骗响应发送到客户端。

- 客户端尝试连接到陷坑 IP 地址。

- 帕洛阿尔托网络阻塞通信量并记录尝试。

- 防火墙管理员收到有关该事件的通知。

- 恶意客户端将从网络中删除并被清除。

步骤

要配置 dns 池操作, 请参见:如何在 PAN OS 6.0 上配置 dns Sinkholing

使用 L3 接口作为陷坑接口的帕洛阿尔托网络设备 (可使用环回接口) 执行以下步骤:

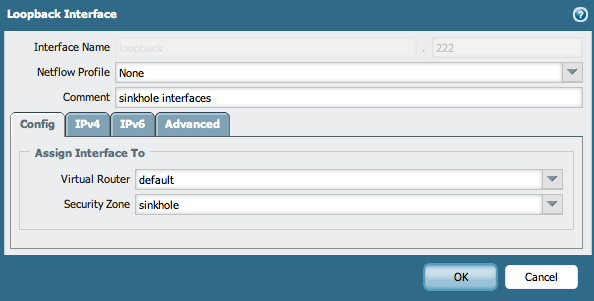

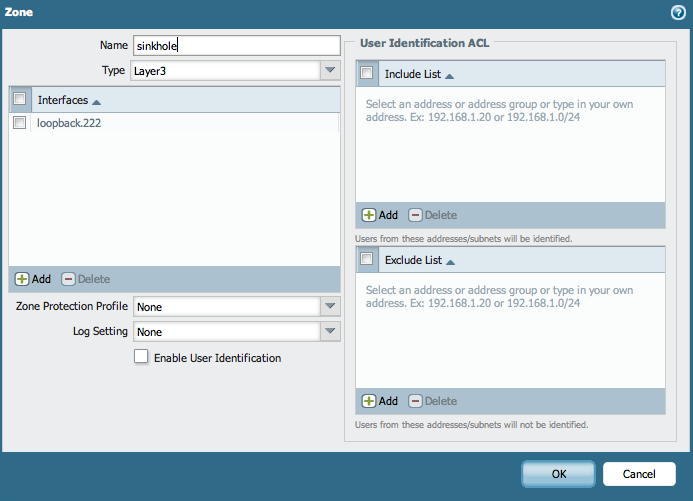

- 将接口添加到虚拟路由器和安全区域, 如示例中所示。此区域不同, 因为它是用户启动连接的地方。最好的做法是为这个接口创建一个新的污水池区域, 因为它从不确定恶意计算机将发送通信的位置。

新的 "污水池" 区域的创建将创建的环回接口放置为环回 . 222.

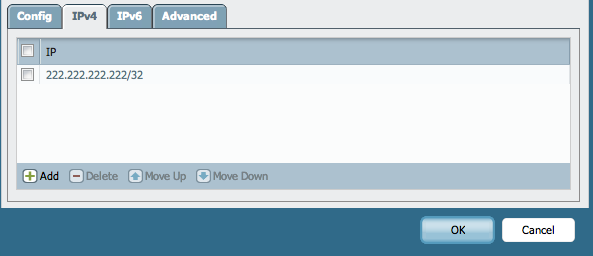

. 222. - 将 IP 地址添加到当前未使用的接口中, 并且管理员都知道这一点。

- 如果 IPv6 在整个公司使用, 也要为接口分配一个 IPv6 地址。

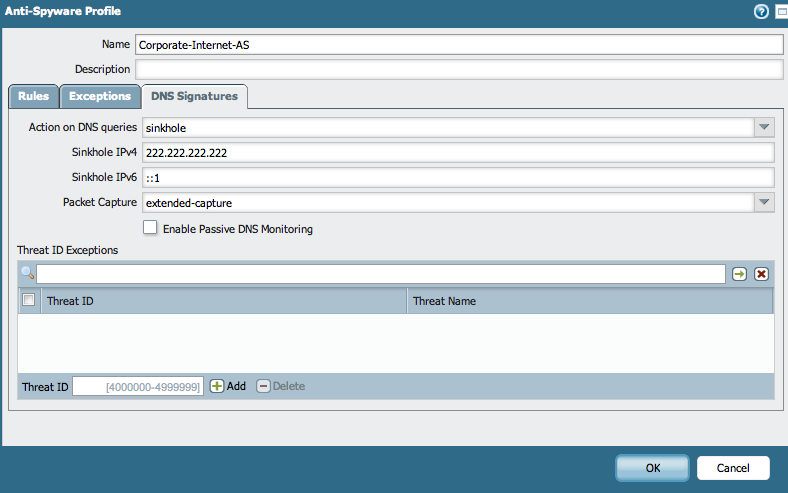

- 转到对象 > 安全配置文件 > 反间谍软件, 选择 (或创建) 将分配给 internet 用户的配置文件。

- 在 "dns 签名" 下, 选择 "陷坑" 作为 DNS 查询的操作。如果选择了块, 它将阻止对恶意域的查询。在日志中, 只有本地 DNS 将显示为攻击者。选择以前生成的污水处理 IP 地址 (222.222.222.222)。为 IPv6 DNS 查询选择 IPv6 IP 地址。

- 在数据包捕获中选择扩展捕获, 以允许捕获更多的数据包, 而不仅仅是触发签名的软件包。这个值是在设备 >> 安装 >> 内容 ID > 威胁检测设置下定义的。

- 将反间谍软件配置文件应用于安全规则, 并在会话结束时启用日志。

- 提交配置。

测试

配置完成后, 请验证是否捕获了通信量并标识了恶意工作站。

- 在防火墙后面打开一台测试机。

- 为其中一个 Conficker 域启动 DNS 通信 (对于此测试 fetyeq.net 将使用)。

注意:要检查更多的 Conficker 域, 请打开已安装在帕洛阿尔托网络设备上的动态更新的防病毒发行说明. 帕洛阿尔托网络定期更新这些域, 它们可以在防病毒签名的发行说明中找到。 - 转到设备 > 动态更新 > 防病毒 > 发布说明并搜索 "conficker"。应该有大约1000个领域来审查。

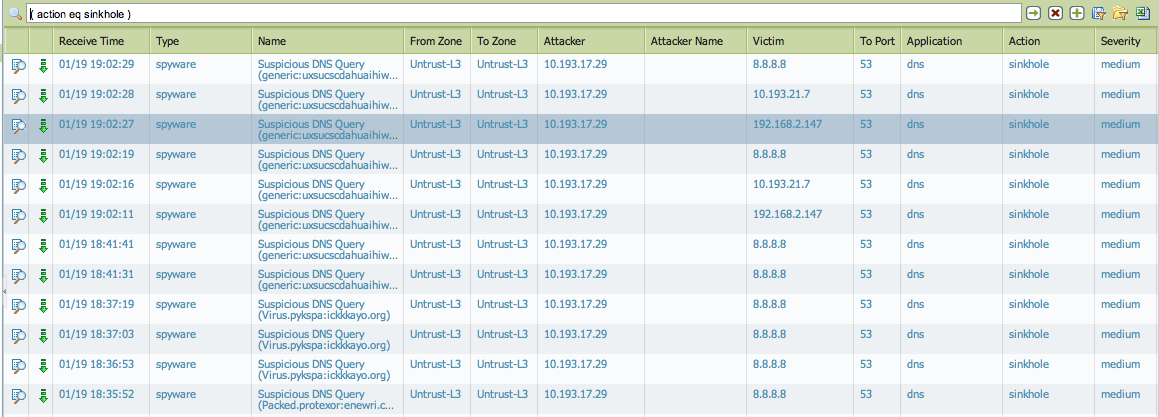

- 检查带有操作坑的任何日志的威胁日志。

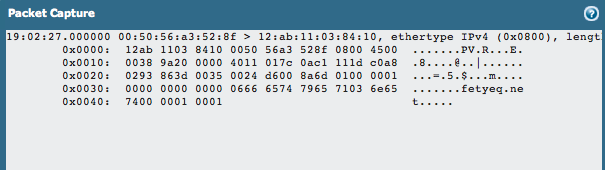

- 如果需要, 请检查数据包捕获。

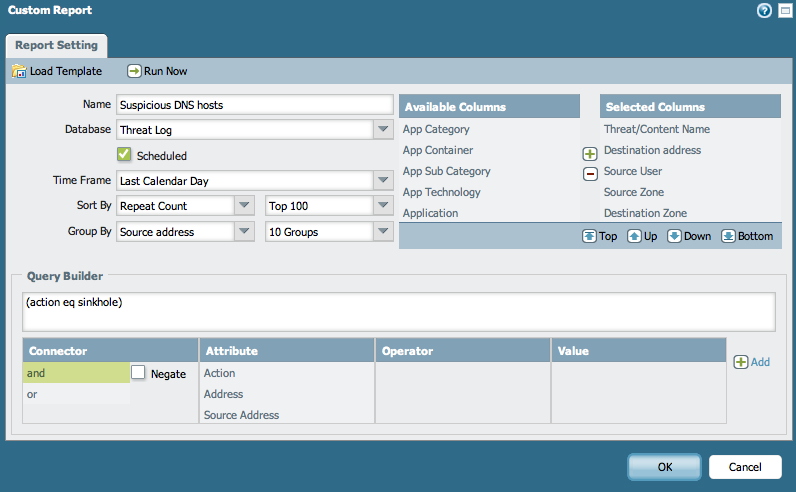

- 在查询生成器中使用 "陷坑操作" 生成自定义报表, 并将其安排为每天运行。

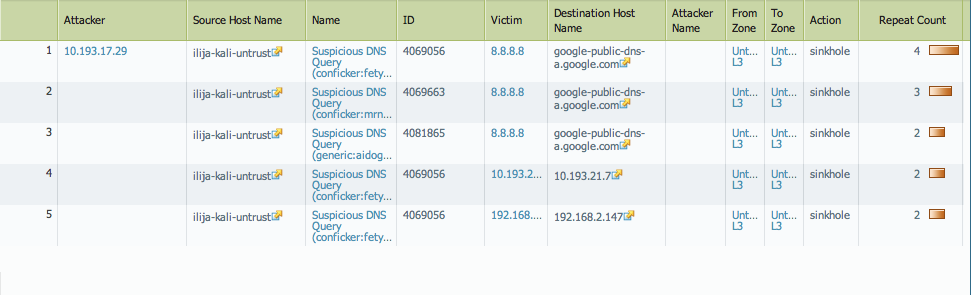

- 请在第二天检查报告以确认其收集和显示数据。

按照以上步骤跟踪并隔离指定网络中的恶意工作站。

所有者: ialeksov