どのように DNS の陥没を使用して Conficker に対処する

Resolution

パン-OS 6.0、6.1

概要

Conficker は11月に最初に検出された 2008, と Windows OS を実行しているマシンに感染する最も広範なワームの一つである. パロアルトネットワークは、Conficker ワームを検出し、ブロックすることができる署名を作成しました。その中には、Conficker バリアントによって使用される DNS ドメインを検出するアンチウイルス/スパイウェア対策の署名があります。これらのドメインは、Conficker バリアントが検出されるとすぐに更新されます。山火事ライセンスを使用すると、新たに検出されたドメインは、山火事の署名を通じて1時間ごとにパロアルトネットワークファイアウォールにプッシュされます。ライセンスが使用されていない場合、署名は24時間ごとにプッシュされ、すべてのパロアルトネットワークデバイスに対して動的更新によってダウンロードが行われます。更新は、次の更新間隔で新しい AV 署名にも実装されます。この保護は、ネットワーク内のユーザーが "bad" ドメインを要求しているときに検出されます。ログの分析が完了すると、感染したドメインに対する要求がローカル DNS サーバーからのものであることを確認し、確認することができます。これは、DNS の階層的な性質のために可能です。

詳細

すべてのパロアルトネットワークプラットフォームは、悪意のあるドメインへのクエリのための陥没アクションの実装を持っています。この機能を使用して、パロアルトネットワークファイアウォールは、ネットワーク内の感染したホストを検出し、セキュリティ管理者に通知を送信することができます。これにより、感染したワークステーションをネットワークから削除できます。

それはしくみ。

- 感染したコンピュータは、ローカル dns サーバーから感染したドメインの dns 解決を要求します。

- ローカル dns は、クエリをパブリック dns サーバーに転送します。

- パロアルトネットワークデバイスは、クエリを見て、最新の署名を使用して、悪意のあるドメインを検出します。

- これは、管理者が捧げる IP アドレス (陥没アドレス) を使用して DNS 応答を上書きし、スプーフィングされた応答をクライアントに送信します。

- クライアントは、陥没 IP アドレスへの接続を試みます。

- パロアルトのネットワークは、トラフィックをブロックし、試みを記録します。

- ファイアウォール管理者は、イベントに関する通知を受け取ります。

- 悪意のあるクライアントがネットワークから削除されて、クリーンになります。

手順

dns 陥没アクションを構成するには、次のトピックを参照してください。汎 OS 6.0 で dns Sinkholing を構成する方法

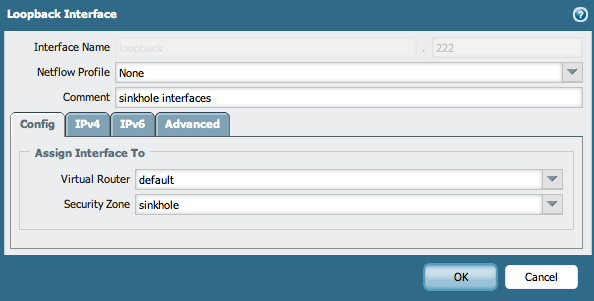

陥没インタフェースとして L3 インタフェース専用のパロアルトネットワークデバイスを使用して、(ループバックインタフェースを使用することができます) 次の手順を実行します。

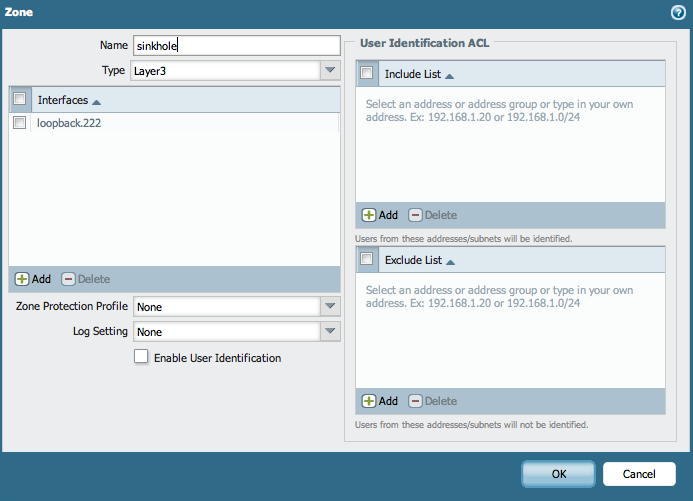

- この例に示すように、仮想ルーターとセキュリティゾーンにインターフェイスを追加します。このゾーンは、ユーザーが接続を開始する場所であるために異なります。悪意のあるコンピュータがトラフィックを送信する場所が特定されないため、このインターフェイスの新しい陥没ゾーンを作成することをお勧めします。

新しい "陥没" ゾーンを作成すると、作成したループバックインターフェイスがループバックとし て配置されます。

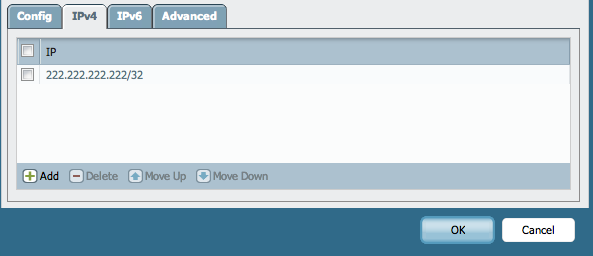

て配置されます。 - 現在使用されていないインターフェイスに IP アドレスを追加し、管理者にも知られている。

- ipv6 が社内全体で使用されている場合は、ipv6 アドレスもインターフェイスに割り当てます。

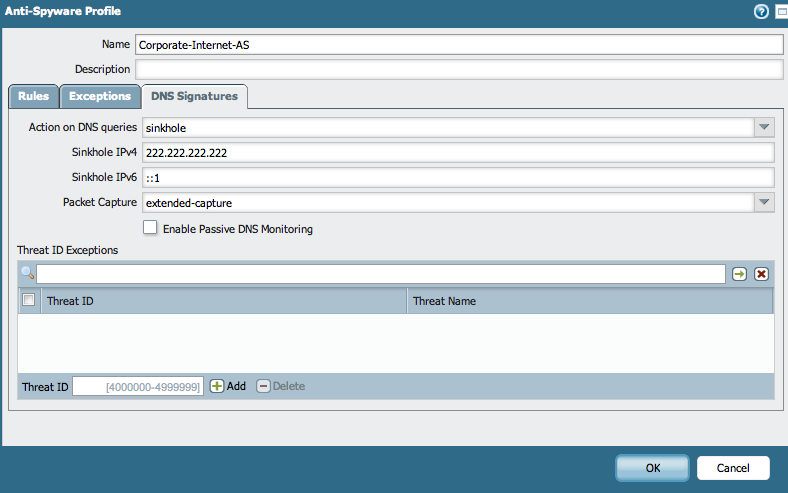

- [オブジェクト] > [セキュリティプロファイル] > [スパイウェア対策] に移動し、インターネットユーザーに割り当てられるプロファイルを選択 (または作成) します。

- [dns 署名] で、dns クエリのアクションとして [陥没] を選択します。block を選択すると、悪意のあるドメインへのクエリがブロックされます。ログには、ローカル DNS のみが攻撃者として表示されます。前に生成された陥没 IP アドレス (222.222.222.222) を選択します。ipv6 DNS クエリの ipv6 IP アドレスを選択します。

- [パケットキャプチャで拡張キャプチャ] を選択すると、署名をトリガしたパケットだけでなく、より多くのパッケージをキャプチャできるようになります。この値は、[デバイス] > [セットアップ] > [コンテンツ-ID] > [脅威の検出] の設定で定義されます。

- スパイウェア対策プロファイルをセキュリティルールに適用し、セッション終了時にログを有効にします。

- 構成をコミットします。

テスト

構成が完了したら、トラフィックがキャプチャされているかどうかを検証し、悪意のあるワークステーションを識別します。

- ファイアウォールの背後にあるテストマシンを開きます。

- Conficker ドメインのいずれかの DNS トラフィックを開始します (このテスト fetyeq.net を使用します)。

注:より多くの Conficker ドメインを確認するには、パロアルトネットワークデバイスにインストールされている動的更新のウイルス対策リリースノートを開きます。パロアルトネットワークは、定期的にこれらのドメインを更新し、彼らはウイルス対策の署名のためのリリースノートに記載されていることができます。 - デバイス > 動的更新 > ウイルス対策 > リリースノートに移動し、「conficker」を検索します。約1000のドメインを確認する必要があります。

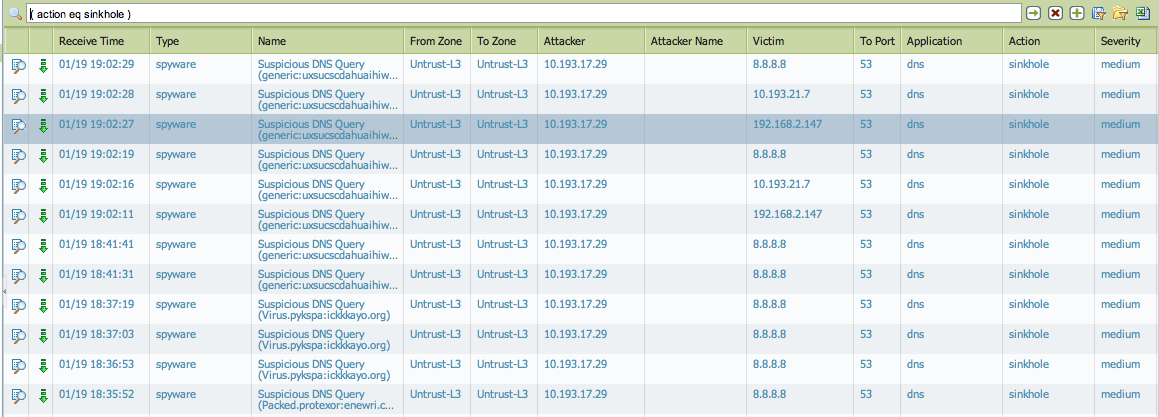

- アクション陥没を持つすべてのログの脅威ログを確認します。

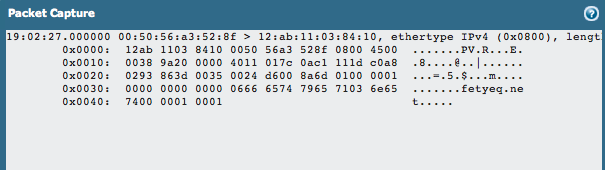

- 必要に応じて、パケットキャプチャを確認します。

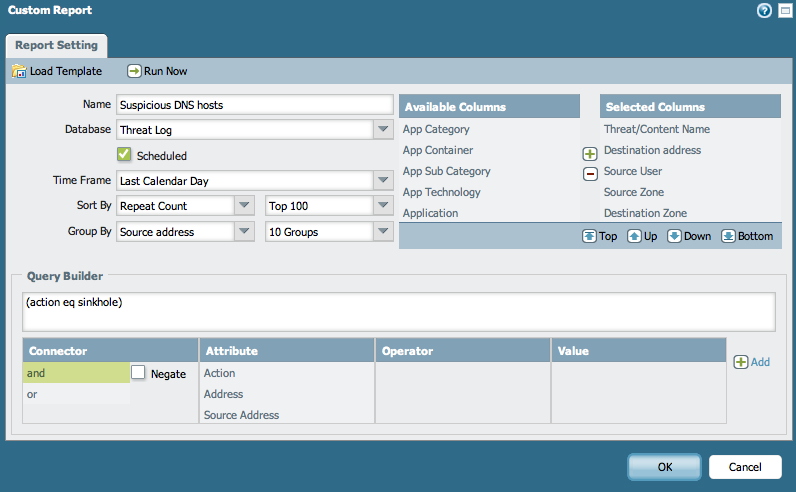

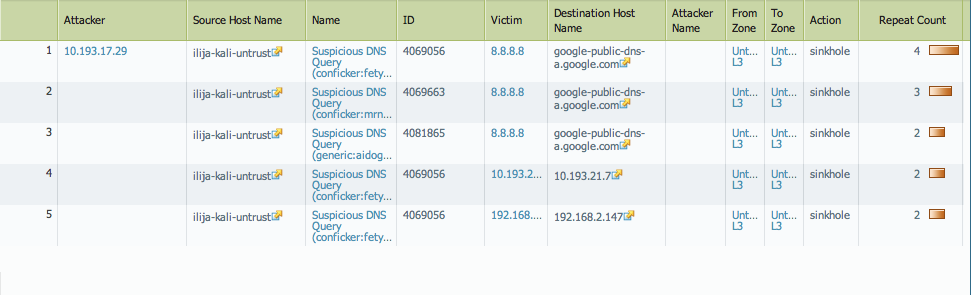

- クエリビルダで "陥没 action" をフィルタとして使用してカスタムレポートを生成し、毎日実行するようにスケジュールします。

- 次の日にレポートをチェックして、データの収集と表示を確認します。

上記の手順に従って、指定されたネットワーク内の悪意のあるワークステーションを分離します。

所有者: ialeksov