Comment faire face à Conficker utilisant DNS gouffre

Resolution

PAN-OS 6.0, 6.1

Vue d’ensemble

Conficker a été détecté pour la première fois en novembre 2008, et est L'un des vers les plus répandus qui infecte les machines fonctionnant sous Windows OS. Palo Alto Networks a créé des signatures qui peuvent détecter et bloquer le ver Conficker. Parmi eux sont les signatures anti-virus/anti-spyware qui détectent les domaines DNS utilisés par les variantes Conficker. Ces domaines sont mis à jour dès que des variantes Conficker sont découvertes. Si une licence Wildfire est utilisée, les domaines nouvellement découverts sont poussés au pare-feu de Palo Alto Networks toutes les heures à travers les signatures Wildfire. Si une licence n'est pas utilisée, les signatures sont poussées toutes les 24 heures et téléchargées par des mises à jour dynamiques pour tous les appareils de Palo Alto Networks. Les mises à jour seront également mises en œuvre dans les nouvelles signatures AV dans l'intervalle de mise à jour suivante. Cette protection détecte Lorsqu'un utilisateur du réseau demande des «mauvais» domaines. Lorsqu'une analyse des journaux est terminée, il peut être examiné et déterminé que la demande pour le domaine infecté provenait du serveur DNS local. Cela est possible en raison de la nature hiérarchique du DNS.

Détails

Toutes les plates-formes de Palo Alto Networks ont une implémentation de l'action de gouffre pour des requêtes vers des domaines malveillants. Grâce à cette fonctionnalité, le pare-feu de Palo Alto Networks peut détecter l'hôte infecté dans le réseau et envoyer une notification à l'administrateur de la sécurité. Cela permet de supprimer le poste de travail infecté du réseau.

Comment ça marche :

- La machine infectée demande une résolution DNS d'un domaine infecté à partir du serveur DNS local.

- Le DNS local transmet la requête au serveur DNS public.

- L'appareil de Palo Alto Networks voit la requête et détecte le domaine malveillant en utilisant les signatures les plus récentes.

- Il remplace la réponse DNS par une adresse IP que l'administrateur dédie, (adresse de gouffre) et envoie la réponse usurpée au client.

- Le client tente une connexion à l'adresse IP du gouffre.

- Les réseaux de Palo Alto bloque le trafic et enregistre la tentative.

- L'administrateur du pare-feu reçoit une notification concernant l'événement.

- Le client malveillant est supprimé du réseau et nettoyé.

Étapes

Pour configurer l'action du gouffre DNS, voir: Comment faire pour configurer DNS Sinkholing sur Pan- OS 6,0

En utilisant un appareil de Palo Alto Networks qui est dédié à une interface L3 en tant qu'interface de gouffre, (l'interface de bouclage peut être utilisée) Effectuez les étapes suivantes:

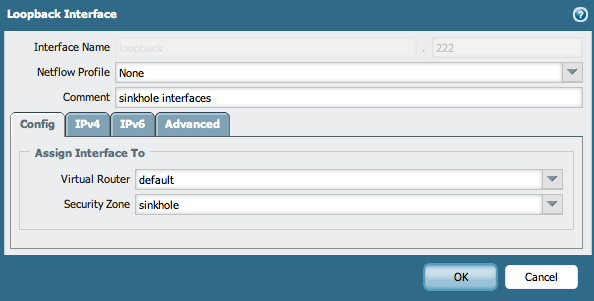

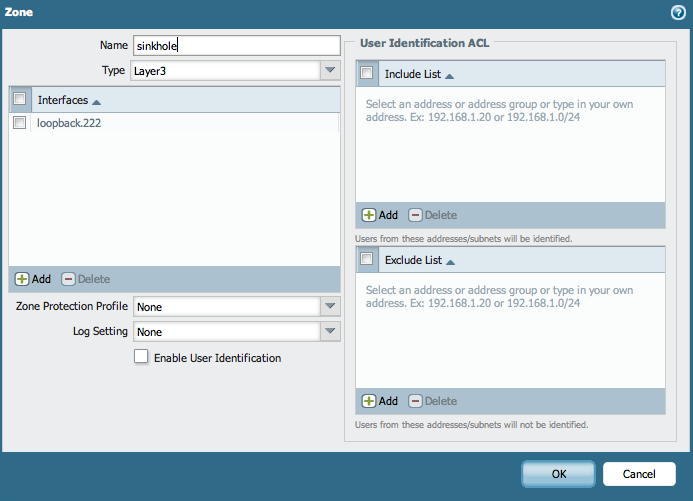

- Ajoutez l'interface à un routeur virtuel et à une zone de sécurité, comme indiqué dans L'exemple. Cette zone est différente parce que c'est là que les utilisateurs initient des connexions. Une bonne pratique consiste à créer une nouvelle zone de gouffre pour cette interface, car il n'est jamais certain où les machines malveillantes enverra le trafic.

La création de la nouvelle zone "gouffre" place l'interface de bouclage créée en tant que bouclage . 222.

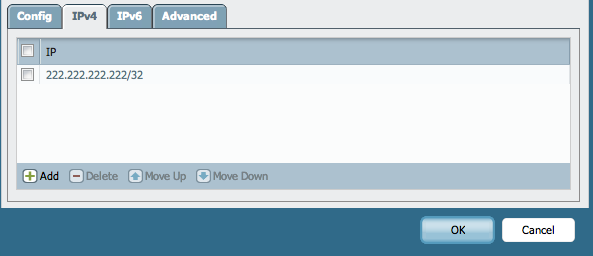

. 222. - Ajoutez une adresse IP à l'interface qui n'est pas actuellement utilisée et qui est bien connue de l'administrateur.

- Si IPv6 est utilisé dans toute la société, assignez également une adresse IPv6 à l'interface.

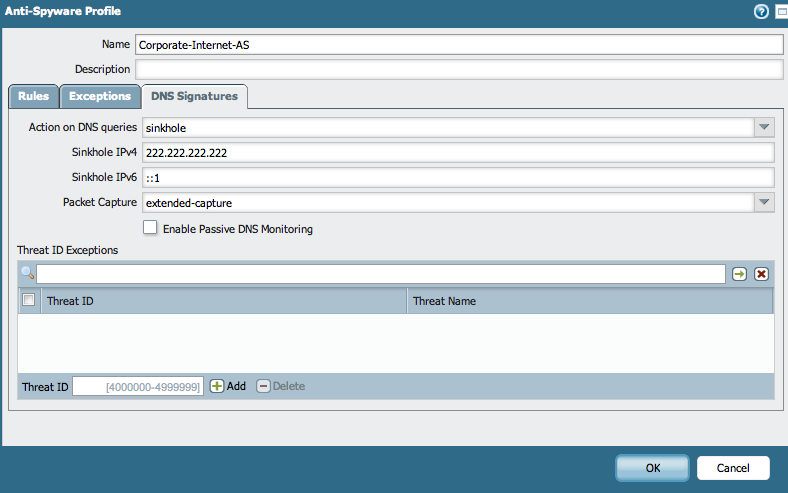

- Aller à objets > sécurité profils > anti-spyware, choisissez (ou créez) le profil qui sera assigné à l'internaute.

- Sous signatures DNS, sélectionnez gouffre en tant qu'action sur les requêtes DNS. Si Block est choisi, il bloquera les requêtes vers les domaines malveillants. Dans les journaux, seul le DNS local sera affiché en tant qu'attaquant. Choisissez l'adresse IP du gouffre qui a été générée avant (222.222.222.222). Choisissez l'adresse IP IPv6 pour les requêtes DNS IPv6.

- Sélectionnez Extended-capture dans la capture de paquets pour permettre la capture d'un plus grand nombre de paquets que celui qui a déclenché la signature. Cette valeur est définie sous Device > Setup > Content-ID > paramètres de détection de menace.

- Appliquez le profil anti-spyware à une règle de sécurité et activez le journal à la fin de la session.

- Validez la configuration.

Test

Une fois la configuration terminée, validez si le trafic est capturé et identifiez la station de travail malveillante.

- Ouvrez une machine de test derrière le pare-feu.

- Lancez le trafic DNS pour L'un des domaines Conficker (pour ce test fetyeq.net sera utilisé).

Remarque: pour rechercher d'autres domaines Conficker, ouvrez les notes de version des mises à jour dynamiques qui ont été installées sur les appareils de Palo Alto Networks. Palo Alto Networks met à jour ces domaines sur une base régulière et ils peuvent être trouvés dans les notes de publication pour les signatures antivirus. - Go to Devices > Dynamic-updates > antivirus > notes de sortie et de recherche pour "Conficker." Il devrait y avoir environ 1 000 domaines à examiner.

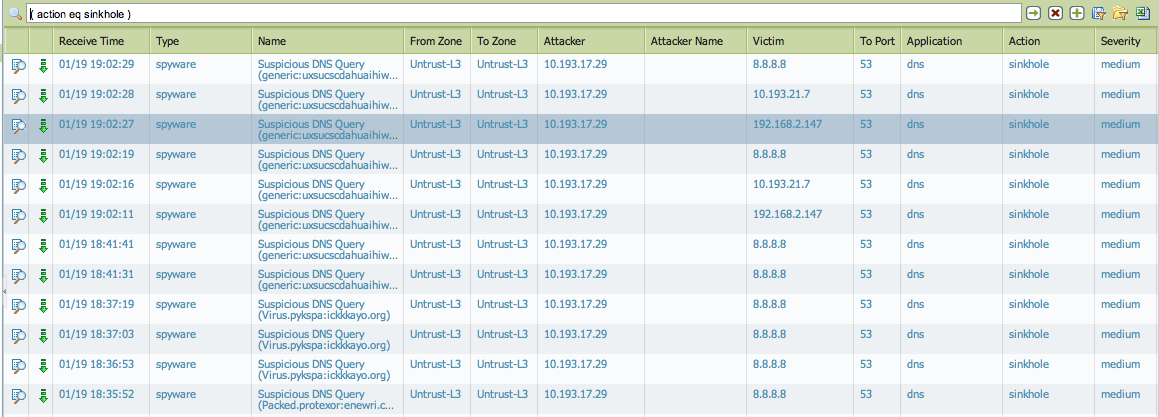

- Vérifiez les journaux de menace pour les journaux avec l'action gouffre.

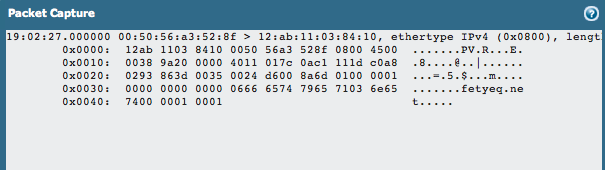

- Si nécessaire, vérifiez la capture de paquets.

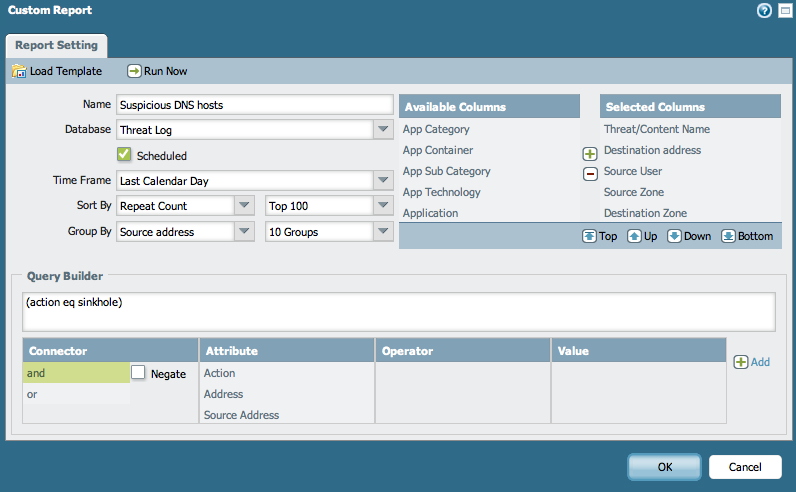

- Générez un rapport personnalisé à l'Aide de l' «action du gouffre» comme filtre dans le générateur de requêtes et planifiez-le pour qu'il s'exécute quotidiennement.

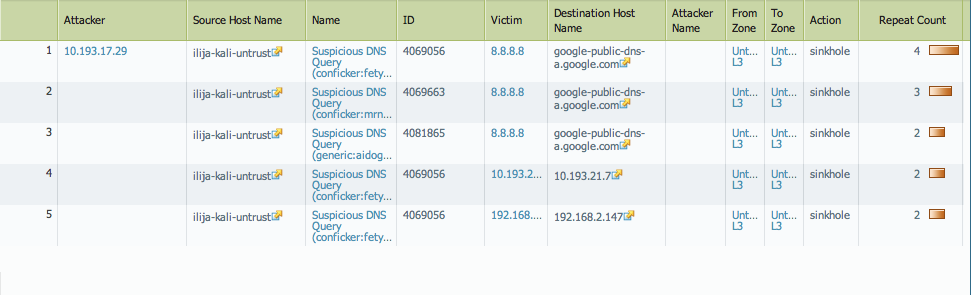

- Vérifiez le rapport le jour suivant pour confirmer qu'il recueille et affiche des données.

Suivant les étapes ci-dessus pistes et isole les postes de travail malveillants dans le réseau désigné.

propriétaire : ialeksov