Cómo lidiar con el conformador usando el sumidero DNS

Resolution

PAN-OS 6.0, 6.1

Resumen

Consomer fue detectado por primera vez en noviembre de 2008, y es uno de los gusanos más extendidos que infecta a las máquinas que ejecutan Windows OS. Palo Alto Networks ha creado firmas que pueden detectar y bloquear el gusano conformador. Entre ellos están las firmas del anti-virus/del anti-spyware que detectan los dominios del DNS usados por variantes del Consomer. Estos dominios se actualizan tan pronto como se descubren las variantes Conformadoras. Si se usa una licencia de Wildfire, los dominios recién descubiertos son empujados al cortafuegos de Palo Alto Networks cada hora a través de las firmas de Wildfire. Si no se utiliza una licencia, las firmas se impulsan cada 24 horas y se descargan mediante actualizaciones dinámicas para todos los dispositivos de Palo Alto Networks. Las actualizaciones también se implementarán en las nuevas firmas AV en el siguiente intervalo de actualización. Esta protección detecta cuándo un usuario en la red está solicitando dominios "malos". Cuando se completa un análisis de los logs, se puede revisar y determinar que la solicitud del dominio infectado proviene del servidor DNS local. Esto es posible debido a la naturaleza jerárquica de DNS.

Detalles

Todas las plataformas de Palo Alto Networks tienen una implementación de acción de sumidero para consultas hacia dominios maliciosos. Con esta capacidad, el cortafuegos de Palo Alto Networks puede detectar el host infectado en la red y enviar una notificación al administrador de seguridad. Esto permite que la estación de trabajo infectada se elimine de la red.

Cómo funciona:

- El equipo infectado solicita una resolución DNS de un dominio infectado desde el servidor DNS local.

- El DNS local reenvía la consulta al servidor DNS público.

- El dispositivo Palo Alto Networks ve la consulta y detecta el dominio malintencionado utilizando las firmas más recientes.

- Reemplaza la respuesta DNS con una dirección IP que el administrador dedica, (dirección de sumidero) y envía la respuesta falseada al cliente.

- El cliente intenta una conexión a la dirección IP del sumidero.

- El Palo Alto Networks bloquea el tráfico y registra el intento.

- El administrador del cortafuegos recibe una notificación sobre el evento.

- El cliente malintencionado se quita de la red y se limpia.

Pasos

Para configurar la acción del sumidero DNS, vea: Cómo configurar DNS Sinkholing en pan-os 6,0

Utilizando un dispositivo Palo Alto Networks que se dedica a una interfaz L3 como interfaz de sumidero, (se puede utilizar la interfaz de bucle invertido) realice los pasos siguientes:

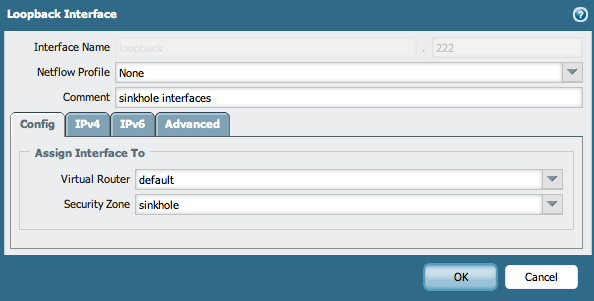

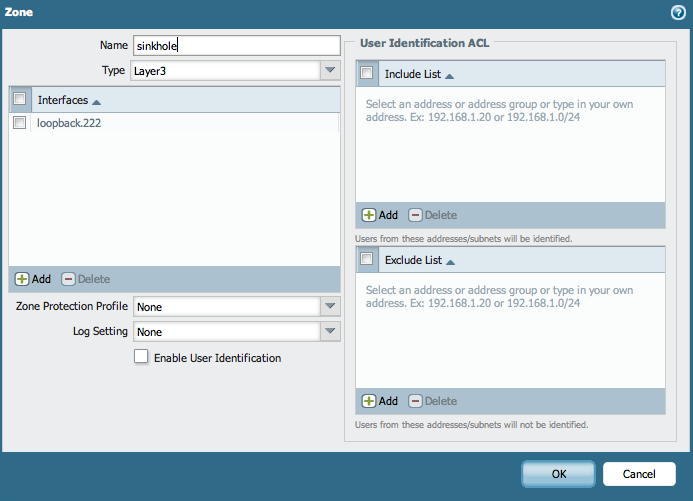

- Agregue la interfaz a un enrutador virtual y a una zona de seguridad, como se muestra en el ejemplo. Esta zona es diferente porque es donde los usuarios están iniciando conexiones. Una de las mejores prácticas es crear una nueva zona de sumidero para esta interfaz, ya que nunca es seguro donde las máquinas maliciosas enviarán tráfico.

La creación de la nueva zona "sumidero" coloca la interfaz de bucle invertido como bucle. 222 .

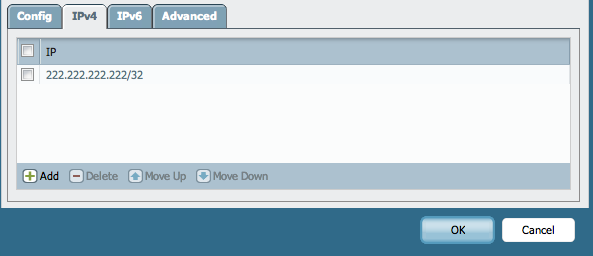

. - Agregue una dirección IP a la interfaz que no está siendo utilizada actualmente y que es bien conocida por el administrador.

- Si se utiliza IPv6 en toda la empresa, asigne también una dirección IPv6 a la interfaz.

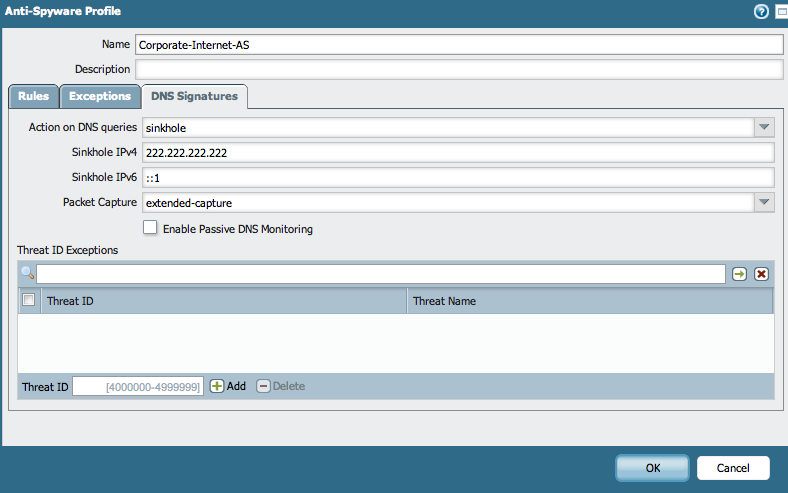

- Ir a objetos > perfiles de seguridad > anti-spyware, elija (o cree) el perfil que se asignará al usuario de Internet.

- En firmas DNS, seleccione sumidero como acción en consultas DNS. Si se elige Block, bloqueará las consultas a los dominios malintencionados. En los registros, sólo el DNS local se mostrará como un atacante. Elija la dirección IP del sumidero que se generó antes (222.222.222.222). Elija la dirección IP de IPv6 para las consultas DNS de IPv6.

- Seleccione Extended-Capture en la captura de paquetes para permitir que se capturen más paquetes que sólo el que activó la firma. Este valor está definido en el dispositivo > Setup > Content-ID > configuración de detección de amenazas.

- Aplique el perfil anti-spyware a una regla de seguridad y habilite log al final de la sesión.

- Confirme la configuración.

Prueba

Una vez completada la configuración, valide si el tráfico es capturado e identifique la estación de trabajo maliciosa.

- Abra una máquina de prueba detrás del cortafuegos.

- Inicie el tráfico DNS para uno de los dominios confetyeq.net (para esta prueba se usará).

Nota: para comprobar si hay más dominios conformadores, abra las notas de la versión de antivirus de las actualizaciones dinámicas que se han instalado en los dispositivos de Palo Alto Networks. Palo Alto Networks actualiza estos dominios periódicamente y se pueden encontrar en las notas de la versión para las firmas antivirus. - Ir a dispositivos > Dynamic-updates > antivirus > notas de la versión y buscar "Consomer". Debe haber alrededor de 1.000 dominios para revisar.

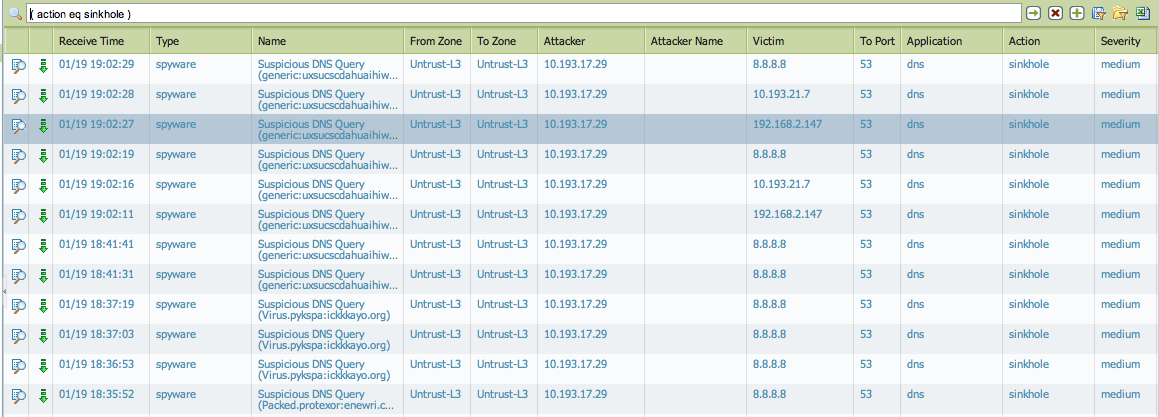

- Compruebe los registros de amenazas para cualquier registro con la acción sumidero.

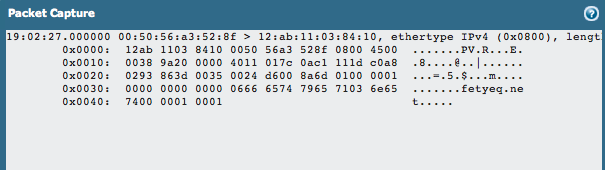

- Si es necesario, Compruebe la captura de paquetes.

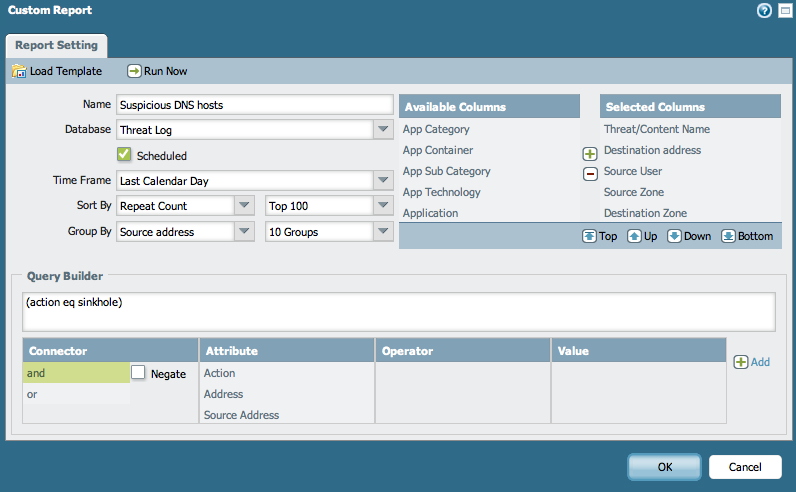

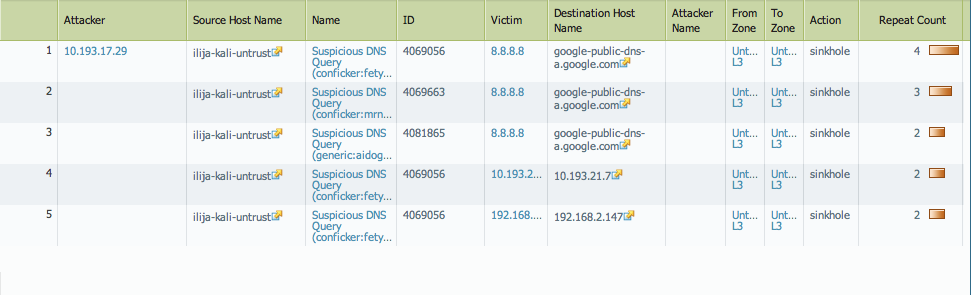

- Genere un informe personalizado utilizando la "acción de sumidero" como filtro en el generador de consultas y programe el programa para que se ejecute diariamente.

- Compruebe el informe al día siguiente para confirmar que está recopilando y mostrando datos.

Siguiendo los pasos anteriores, se aíslan las estaciones de trabajo maliciosas en la red designada.

Propietario: ialeksov