Wie man mit Conficker mit DNS-Sink-Loch umgeht

Resolution

PAN-OS 6.0, 6.1

Übersicht

Conficker wurde zum ersten Mal im November 2008 entdeckt und ist einer der am weitesten verbreiteten Würmer, der Maschinen mit Windows OS infiziert. Palo Alto Networks hat Signaturen erstellt, die den Conficker-Wurm erkennen und blockieren können. Darunter sind Anti-Virus/Anti-Spyware-Signaturen, die die DNS-Domains erkennen, die von Conficker-Varianten verwendet werden. Diese Domains werden aktualisiert, sobald Conficker-Varianten entdeckt werden. Wenn eine WildFire-Lizenz verwendet wird, werden die neu entdeckten Domains jede Stunde durch die WildFire-Signaturen in die Palo Alto Networks-Firewall geschoben. Wenn eine Lizenz nicht verwendet wird, werden die Signaturen alle 24 Stunden gedrückt und durch dynamische Updates auf alle Palo Alto Networks-Geräte heruntergeladen. Updates werden auch in den neuen AV-Signaturen im nächsten Update-Intervall implementiert. Dieser Schutz erkennt, wenn ein Benutzer im Netzwerk "schlechte" Domains anfordert. Wenn eine Analyse der Protokolle abgeschlossen ist, kann überprüft und festgestellt werden, dass die Anfrage für die infizierte Domain vom lokalen DNS-Server kam. Dies ist aufgrund der hierarchischen Natur von DNS möglich.

Details

Alle Palo Alto Networks-Plattformen haben eine Implementierung von Sink Hole Action für Abfragen zu bösartigen Domains. Mit dieser Fähigkeit kann die Palo Alto Networks Firewall den infizierten Host im Netzwerk erkennen und eine Benachrichtigung an den Sicherheitsadministrator senden. So kann der infizierte Arbeitsplatz aus dem Netz entfernt werden.

Wie es funktioniert:

- Die infizierte Maschine bittet um eine DNS-Auflösung einer infizierten Domain vom lokalen DNS-Server.

- Das lokale DNS leitet die Abfrage an den öffentlichen DNS-Server weiter.

- Das Netzwerk von Palo Alto Networks sieht die Abfrage und erkennt die bösartige Domain mit den neuesten Signaturen.

- Es überschreitet die DNS-Antwort mit einer IP-Adresse, die der Administrator widmet, (sinkhole-Adresse) und sendet die gefälschte Antwort an den Client.

- Der Client versucht eine Verbindung zur sinkloch IP-Adresse.

- Das Palo Alto Networks blockiert den Verkehr und protokolliert den Versuch.

- Der Firewall-Administrator erhält eine Benachrichtigung über das Ereignis.

- Der böswillige Client wird aus dem Netz entfernt und gereinigt.

Schritte

Um die DNS-Sink Loch-Aktion zu konfigurieren, siehe: wie man DNS-sinkholing auf Pan -OS 6,0 konfiguriert

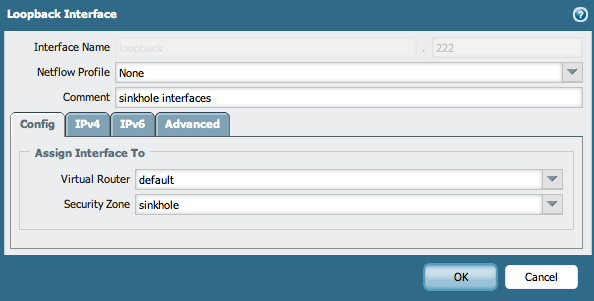

Mit Hilfe eines Palo Alto Networks-Geräts, das einer L3-Schnittstelle als sinkloch-Schnittstelle gewidmet ist (die Loopback-Schnittstelle kann verwendet werden), werden folgende Schritte durchgeführt:

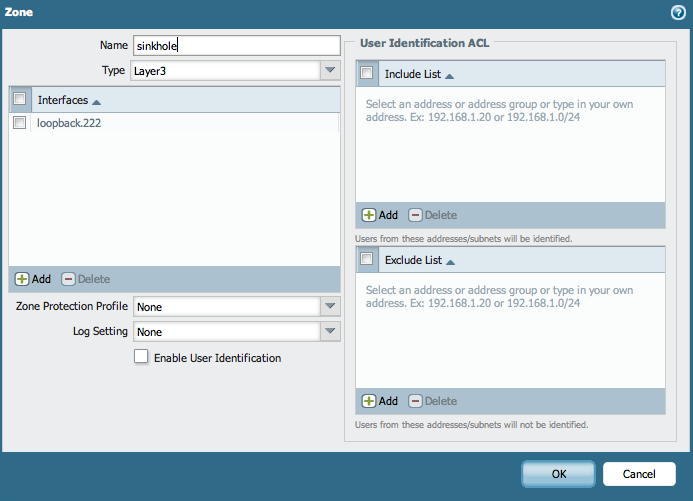

- Fügen Sie die Schnittstelle zu einem virtuellen Router und zu einer Sicherheitszone hinzu, wie im Beispiel gezeigt. Diese Zone ist anders, weil es dort ist, wo Nutzer Verbindungen initiieren. EINE Best Practice ist es, eine neue sinkloch-Zone für diese Schnittstelle zu schaffen, da es nie sicher ist, wo die schadmaschinen den Verkehr senden werden.

Die Schaffung der neuen "sinkhole"-Zone stellt die erstellte Loopback-Schnittstelle als Loopback dar . 222.

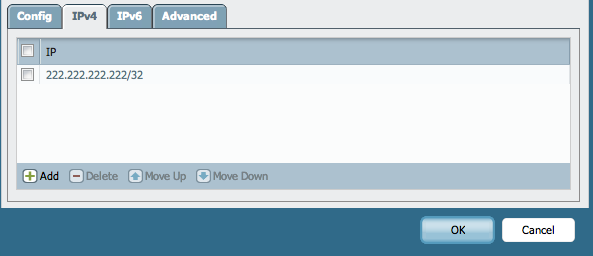

. 222. - Fügen Sie der Schnittstelle eine IP-Adresse hinzu, die derzeit nicht verwendet wird und die dem Administrator bekannt ist.

- Wenn IPv6 im gesamten Unternehmen verwendet wird, weisen Sie der Schnittstelle auch eine IPv6-Adresse zu.

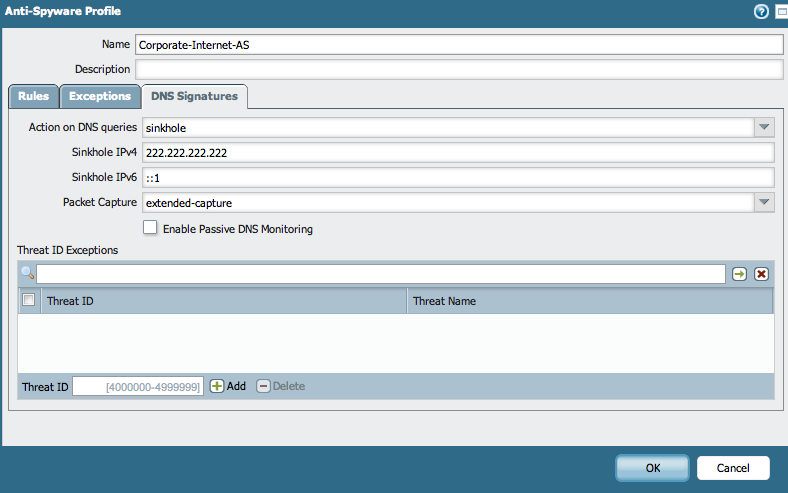

- Gehen Sie zu Objekten > SicherheitsProfile > Anti-Spyware, wählen Sie (oder erstellen) Sie das Profil, das dem Internetnutzer zugeordnet wird.

- Unter DNS-Signaturen wählen Sie Sink Hole als Aktion auf DNS-Abfragen. Wenn Block ausgewählt wird, wird er die Abfragen zu den bösartigen Domains blockieren. In den Protokollen wird nur das lokale DNS als Angreifer angezeigt. Wählen Sie die zuvor erzeugte Sink Hole IP-Adresse (222.222.222.222). Wählen Sie die IPv6-IP-Adresse für die IPv6-DNS-Abfragen.

- Wählen Sie Extended-Capture in der Paket Erfassung, um mehr Pakete erfassen zu können, als nur die, die die Signatur ausgelöst hat. Dieser Wert wird unter Device > Setup > Content-ID > Bedrohungs ErkennungsEinstellungen definiert.

- Verwenden Sie das Anti-Spyware-Profil auf eine Sicherheitsregel und aktivieren Sie das Protokoll am Sitzungs Ende.

- Begehen Sie die Konfiguration.

Testen

Nachdem die Konfiguration abgeschlossen ist, bestätigen Sie, ob der Traffic erfasst wird und identifizieren Sie die böswillige Workstation.

- Öffnen Sie eine Testmaschine hinter der Firewall.

- Initiieren Sie DNS-Traffic für eine der Conficker-Domains (für diesen Test wird fetyeq.NET verwendet).

Hinweis: um weitere Conficker-Domains zu überprüfen, öffnen Sie die Antiviren-Release-Notizen der dynamischen Updates, die auf den Palo Alto Networks-Geräten installiert wurden. Palo Alto Networks aktualisiert diese Domains regelmäßig und Sie finden sich in den Release-Notizen für die Antiviren-Signaturen. - Gehen Sie zu den Geräten > Dynamic-Updates > Antivirus > VeröffentlichungsNotizen und suchen Sie nach "Conficker". Es sollten rund 1.000 Domains überprüft werden.

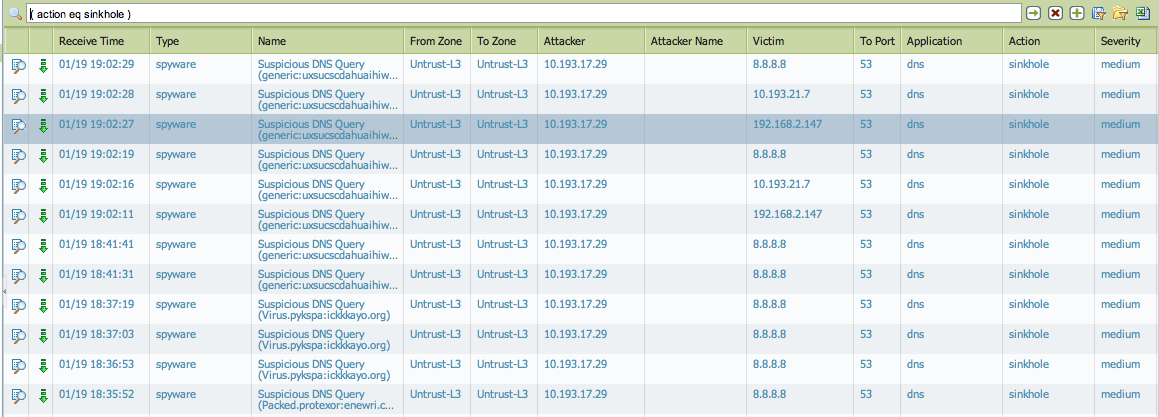

- ÜberPrüfen Sie die Bedrohungs Protokolle für alle Protokolle mit der Aktion Sink Hole.

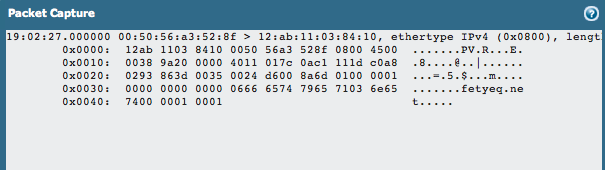

- Bei Bedarf überprüfen Sie die Paket Aufnahme.

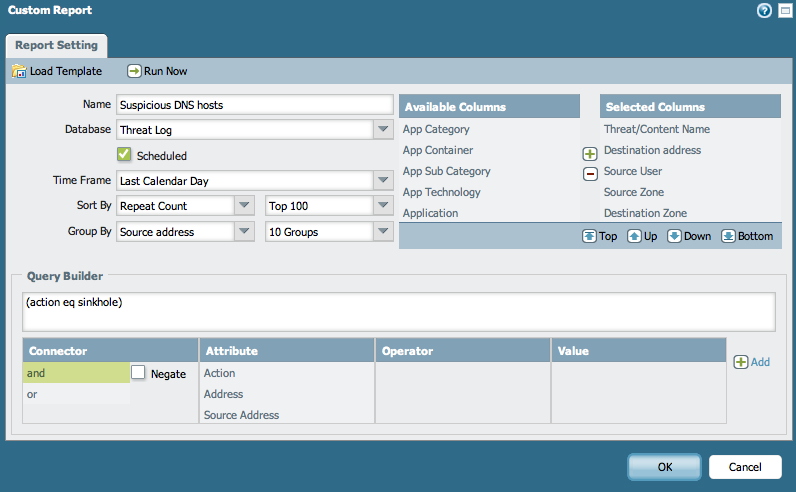

- Generieren Sie einen eigenen Bericht mit der "Sink Hole Action" als Filter im Abfrage-Builder und planen Sie ihn täglich zu laufen.

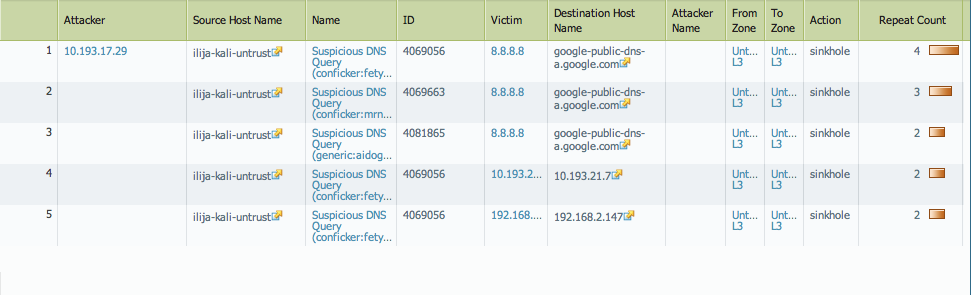

- ÜberPrüfen Sie den Bericht am nächsten Tag, um zu bestätigen, dass er Daten sammelt und anzeigt.

Im Anschluss an die Schritte über die Spuren und isoliert bösartige Arbeitsplätze im ausgewiesenen Netzwerk.

Besitzer: Ialeksov