Créer un pare-feu sur AzureRM via PowerShell Azur

Resolution

Objectif

Créer un pare-feu de Palo Alto Networks nouvelle génération avec 4 interfaces (gestion, untrust, trust, DMZ) à l’aide de PowerShell Azure. S’assurer que les applets de commande PowerShell Azure sont installés. Les installer à l'Aide de Microsoft Web Platform Installer est une approche facile et lelien de procédure suivantpeut aider plus.

Procédure

Étape 1 : Créer un groupe ressources

- Se connecter sur Azure à l’aide de vos informations d’identification - « Login-AzureRmAccount ». Une connexion réussie affichera les informations de compte.

- Définir la variable d'emplacement: $location = 'est US'

- Create Resource Group: New-AzureRmResourceGroup-ResourceGroupName "stumuluri-RG"-$location d'emplacement

- $RG = "stumuluri-RG"

Etape 2: configurerNetwork Security Group (NSG)

Le NSG Azure contrôle le trafic entrant et sortant pour les VM et l'interface attribuées. Dans l’exemple suivant, j’accueillais tout trafic entrant. Il n’est pas recommandé pour les pare-feu de production. Il est fortement recommandé de limiter aux ports requis. En outre, il est fortement recommandé d’utiliser les différentes commissions pour mgmt, untrust et communes NSG pour trust et d’autres zones internes. L’exemple suivant est adapté aux zones intérieures où tout le trafic est acheminé vers le pare-feu et n’a pas accès à Internet.

- Création d'ACL pour NSG: $nsgrule = New-AzureRmNetworkSecurityRuleConfig-Name "entrant-test"-direction entrant-Protocol *-SourcePortRange *-SourceAddressPrefix *-DestinationPortRange *-DestinationAddressPrefix *-priorité "100"-accès autoriser -Description "allow_all"

- Création de NSG: $NSG = New-AzureRmNetworkSecurityGroup-ResourceGroupName $RG-location $location-Name "allow_all_nsg"-SecurityRules $nsgrule

Étape 3 : Configurer les informations de l’Infrastructure réseau

Mise en place d’informations réseau inclut la création de sous-réseaux du réseau, interfaces, adresse IP publique qui peut être assignée au pare-feu plus tard dans le processus

- Créer des sous-réseaux :

- $mgmtconfig = New-AzureRmVirtualNetworkSubnetConfig-nommer « 10.55.0.0/24 » « stumuluri-mgmt » - AddressPrefix - NetworkSecurityGroup $nsg

- $untrustconfig = New-AzureRmVirtualNetworkSubnetConfig-nom » stumuluri-untrust « - AddressPrefix « 10.55.1.0/24 » NetworkSecurityGroup - $nsg

- $trustconfig = New-AzureRmVirtualNetworkSubnetConfig-nommer « 10.55.2.0/24 » « stumuluri-confiance » - AddressPrefix - NetworkSecurityGroup $nsg

- $dmzconfig = New-AzureRmVirtualNetworkSubnetConfig-nommer « 10.55.3.0/24 » « stumuluri-dmz » - AddressPrefix - NetworkSecurityGroup $nsg

- Créer un réseau virtuel (VNet) :

- $vnetname = « stumuluri-virtN »

- $vnet = New-AzureRmVirtualNetwork-Name « stumuluri-virtN » - ResourceGroupName $rg-10.55.0.0/16 - AddressPrefix emplacement $location-sous-réseau $mgmtconfig, $untrustconfig, $trustconfig, $dmzconfig

- Obtenir des adresses IP publique :

- $mpip = New-AzureRmPublicIpAddress - ResourceGroupName $rg-AllocationMethod - emplacement $location statique - nom « mymgmtip » - DomainNameLabel « stumuluri-mgmt »

- $upip = New-AzureRmPublicIpAddress - ResourceGroupName $rg-AllocationMethod - emplacement $location statique - nom « myuntrustip » - DomainNameLabel « stumuluri-mgmt2 »

- Créer des interfaces: la création d'interfaces réseau et l'assignation de sous-réseaux nécessitent de connaître l'ID de sous-réseau fourni pour le sous-réseau à l'intérieur de VNet. Pour obtenir cela obtenir id Voir l’info qui est attribuée à $vnet en étape ci-dessus

- $vnet (à partir de 0 ID de sous-réseau)

- $mgmt_nic = New-AzureRmNetworkInterface - ResourceGroupName $rg-emplacement $location-Name « stumuluri-fw-mgmt » - SubnetId $vnet. Sous-réseaux [0]. ID - PublicIpAddressId $mpip. ID - PrivateIpAddress 10.55.0.4 - EnableIPForwarding

- $untrust_nic = New-AzureRmNetworkInterface - ResourceGroupName $rg-emplacement $location-Name « stumuluri-fw-untrust » - SubnetId $vnet. Sous-réseaux [1]. ID - PublicIpAddressId $upip. ID - PrivateIpAddress 10.55.1.4 - EnableIPForwarding

- $trust_nic = New-AzureRmNetworkInterface - ResourceGroupName $rg-emplacement $location-nommer « stumuluri-fw-trust » - SubnetId $vnet. Sous-réseaux [2]. ID - PrivateIpAddress 10.55.2.4 - EnableIPForwarding

- $dmz_nic = New-AzureRmNetworkInterface - ResourceGroupName $rg-emplacement $location-Name « stumuluri-fw-dmz » - SubnetId $vnet. Sous-réseaux [3]. ID - PrivateIpAddress 10.55.3.4 - EnableIPForwarding

Etape 4 : Construire PANW NSG-FW

- Propriétés PAN-OS: Exécutez les commandes suivantes pour définir la version Pan OS

- $publisher = « paloaltonetworks »

- $offer = « vmseries1 »

- $SKU = 'byol' (peut être BYOL ou forfait1 ou bundle2; Référence 1 ; Référence 2 ; Guide d'administration)

- $version = « latest » (peut être la version 8.0.0. 7.1.1 ou plus tard)

- $Size = 'Standard_D3_v2 ' (reportez-vous à la section "Configuration minimale requise pour la série VM sur Azure" pour différentes tailles dans le Guide d'administration)

- Obtenir des informations d'identification: vous pouvez également user New-Object pour taper directement le mot de passe à la commande ou à la clé publique

- $cred = get-Credential

- $sshkey = ' < clé publique "

- $username = « stumuluri »

- Décrivez VM: $FVM = New-AzureRmVMConfig-VMName'stumuluri-NSG-fw'-VMSize $Size

- Compte de stockage: SKU pour les comptes de stockage a plusieurs variantes et peut être trouvé ici

- $saccount = New-AzureRmStorageAccount - StorageAccountName « stumulurist »-emplacement $location - ResourceGroupName $rg - SkuName Standard_LRS

- Système D'Exploitation info: $FVM = Set-AzureRmVMOperatingSystem-VM $FVM-Linux-nom_ordinateur'stumuluri-fw'-informations D'identification $cred

- Assignez Pan-os à VM: $FVM = Set-AzureRmVMSourceImage-VM $FVM-PublisherName $Publisher-offre $offer-SKU $SKU-version $version

- Stockage: $FVM = Set-AzureRmVMOSDisk-VM $FVM-Name'panosdisk'-DiskSizeInGB 60-CreateOption FromImage-Caching ReadWrite-StorageAccountType StandardLRS-Linux

- Prix: $FVM = Set-AzureRmVMPlan-VM $FVM-Publisher $Publisher-Name $SKU-Product $offer

- Interfaces :

- $fvm = ajouter-AzureRmVMNetworkInterface - VM $fvm-Id $mgmt_nic. ID-primaire

- $fvm = ajouter-AzureRmVMNetworkInterface - VM $fvm-Id $untrust_nic. ID

- $fvm = ajouter-AzureRmVMNetworkInterface - VM $fvm-Id $dmz_nic. ID

- $fvm = ajouter-AzureRmVMNetworkInterface - VM $fvm-Id $trust_nic. ID

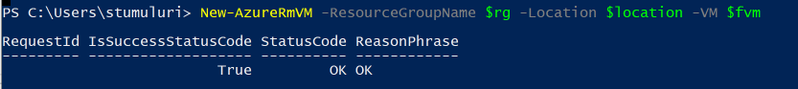

- Initialize VM: New-AzureRmVM-ResourceGroupName $RG-location $location-VM $FVM

Étape 5 : Configurer routage par défaut PANW-FW sur la confiance et DMZ

Étape 5 : Configurer routage par défaut PANW-FW sur la confiance et DMZ

- Ajout d’itinéraires par défaut :

- $troute = New-AzureRmRouteConfig -Name default-AddressPrefix 0.0.0.0/0-NextHopType VirtualAppliance-NextHopIpAddress 10.55.2.4

- $droute = New-AzureRmRouteConfig -Name default-AddressPrefix 0.0.0.0/0-NextHopType VirtualAppliance-NextHopIpAddress 10.55.3.4

- $uroute = New-AzureRmRouteConfig -Name default-AddressPrefix 0.0.0.0/0-NextHopType Internet

- Création de table de routage :

- $trustroutingtable = New-AzureRmRouteTable-ResourceGroupName $RG-location $location-Name "stumuluri-Trust"-route $troute

- $dmzroutingtable = New-AzureRmRouteTable-ResourceGroupName $RG-location $location-Name "stumuluri-DMZ" -route $droute

- $untrustroutingtable = New-AzureRmRouteTable-ResourceGroupName $RG-location $location-Name "stumuluri-Untrust" -route $uroute

- Mise à jour de sous-réseaux avec la table de routage :

- $dmsub = $vnet. Sous-réseaux [3]

- $vnet = set-AzureRmVirtualNetworkSubnetConfig - VirtualNetwork $vnet-nom $dmsub. Nom - AddressPrefix $dmsub. AddressPrefix - NetworkSecurityGroup $dmsub.NetworkSecurityGroup - RouteTable $dmzroutingtable

- $trust = $vnet. Sous-réseaux [2]

- $vnet = set-AzureRmVirtualNetworkSubnetConfig - VirtualNetwork $vnet-nom $trust. Nom - AddressPrefix $trust. AddressPrefix - NetworkSecurityGroup $trust.NetworkSecurityGroup - RouteTable $trustroutingtable

- $unsub = $vnet. Sous-réseaux [1]

- $vnet == set-AzureRmVirtualNetworkSubnetConfig - VirtualNetwork $vnet-nom $unsub. Nom - AddressPrefix $unsub. AddressPrefix - NetworkSecurityGroup $unsub.NetworkSecurityGroup - RouteTable $untrustroutingtable

- Update VNET: $vnet = Set-AzureRmVirtualNetwork-virtualnetwork $vnet

Étape 6 : Connectez-vous au pare-feu et configuration config pare-feu

Vous pouvez configurer le pare-feu pour obtenir adresse IP via DHCP ou utiliser l’adresse IP statique. Comme nous avons assignés statiquement IP du côté d’Azur pour l’interface, il restera le même.