Erstellen Sie eine Firewall auf AzureRM über Azure PowerShell

Resolution

Ziel

Erstellen Sie eine Palo Alto Networks Next-Generation Firewall mit 4 Schnittstellen (Management, Vertraulichkeit, Vertrauen, DMZ) mit Azure PowerShell. Stellen Sie sicher, dass Azure PowerShell-Cmdlets installiert werden. Die Installation mit Microsoft Web Platform Installer ist ein einfacher Ansatz und die folgendeProzedur-Verbindungkann mehr helfen.

Prozedur

Schritt 1: Ressourcengruppe erstellen

- Melden Sie sich mit Ihren Zugangsdaten - "Login-AzureRmAccount" Azure. Eine erfolgreiche Anmeldung werden Kontoinformationen angezeigt.

- Standort Variable: $Location = ' East US '

- Ressourcen-Gruppe erstellen: neu-azurermresourcegroup-Resourcegroupname "stumuluri-RG"-Standort $Location

- $RG = "stumuluri-RG"

Schritt 2: Aufbau derNETWORK SICHERHEITSgruppe (NSG)

Azure NSG steuert den ein-und ausgehenden Verkehr für zugewiesene VMS und Interface. Im folgenden Beispiel bin ich erlaube, dass alles eingehend. Es empfiehlt sich nicht für Produktion Firewalls. Es wird dringend empfohlen, auf die erforderlichen Ports beschränken. Es ist auch sehr zu empfehlen, verwenden verschiedene NSGs für Mgmt, Vertraulichkeit und gemeinsame NSG für Vertrauen und andere interne Zonen. Im folgende Beispiel eignet sich für interne Zonen, wo der gesamte Datenverkehr wird an die Firewall geleitet und hat keinen Zugang zum Internet.

- Erstellen von ACL für NSG: $nsgrule = neu-azurermnetworksecurityruleconfig-Name "Inbound-Test"-Richtung Inbound-Protokoll *-Sourceportrange *-Sourceadresssprefix *-Destinationportrange *-Destinationadressssprefix *-Priorität "100"-Zugang ermöglichen -Beschreibung "ALLOW_ALL"

- NSG erstellen: $NSG = neu-Azurermnetworksecurity Group-Resourcegroupname $RG-Standort $Location-Name "allow_all_nsg"-SecurityRules $nsgrule

Schritt 3: Einrichten von Netzwerk-Infrastruktur-Informationen

Einrichten von Netzwerkinformationen umfasst die Erstellung Netzwerk Subnetze, Schnittstellen, öffentliche IP-Adresse, die Firewall später im Prozess zugeordnet werden können

- Erstellen Sie Subnetze:

- $mgmtconfig = New-AzureRmVirtualNetworkSubnetConfig-"Stumuluri-Mgmt" - AddressPrefix "10.55.0.0/24" zu nennen - NetworkSecurityGroup $nsg

- $untrustconfig = New AzureRmVirtualNetworkSubnetConfig-Namen "Stumuluri-Vertraulichkeit" - AddressPrefix "10.55.1.0/24" - NetworkSecurityGroup $nsg

- $trustconfig = New-AzureRmVirtualNetworkSubnetConfig-"Stumuluri-Vertrauen" - AddressPrefix "10.55.2.0/24" zu nennen - NetworkSecurityGroup $nsg

- $dmzconfig = New-AzureRmVirtualNetworkSubnetConfig-"Stumuluri-dmz" - AddressPrefix "10.55.3.0/24" zu nennen - NetworkSecurityGroup $nsg

- Erstellen Sie virtuelle Netzwerk (VNet):

- $vnetname = "Stumuluri-VirtN"

- $vnet = New AzureRmVirtualNetwork-Namen 'Stumuluri-VirtN' - ResourceGroupName $rg-Standort $location - AddressPrefix 10.55.0.0/16-Subnetz $mgmtconfig, $untrustconfig, $trustconfig, $dmzconfig

- Holen Sie sich öffentliche IPs:

- $mpip = New-AzureRmPublicIpAddress - ResourceGroupName $rg-Standort $location - AllocationMethod Static - Name "Mymgmtip' - DomainNameLabel 'Stumuluri-Mgmt"

- $upip = New-AzureRmPublicIpAddress - ResourceGroupName $rg-Standort $location - AllocationMethod Static - Name "Myuntrustip' - DomainNameLabel 'Stumuluri-mgmt2"

- SchnittStellen erstellen: die Erstellung von Netzwerkschnittstellen und die Zuordnung eines Subnetze erfordert die für das Subnetz im vnet vorgesehene Subnet-ID. Um dies erhalten Id siehe die Info, die $vnet in oben Schritt zugewiesen ist

- $vnet (Subnetz-ID ab 0)

- $mgmt_nic = New-AzureRmNetworkInterface - ResourceGroupName $rg-Standort $location-"Stumuluri-Fw-Mgmt" - SubnetId $vnet zu nennen. Subnetze [0]. ID - PublicIpAddressId $mpip. ID - PrivateIpAddress 10.55.0.4 - EnableIPForwarding

- $untrust_nic = New-AzureRmNetworkInterface - ResourceGroupName $rg-Standort $location-$vnet "Stumuluri-Fw-Vertraulichkeit" - SubnetId zu nennen. Subnetze [1]. ID - PublicIpAddressId $upip. ID - PrivateIpAddress 10.55.1.4 - EnableIPForwarding

- $trust_nic = New-AzureRmNetworkInterface - ResourceGroupName $rg-Standort $location-"Stumuluri-Fw-Trust" - SubnetId $vnet zu nennen. Subnetze [2]. ID - PrivateIpAddress 10.55.2.4 - EnableIPForwarding

- $dmz_nic = New-AzureRmNetworkInterface - ResourceGroupName $rg-Standort $location-'Stumuluri-Fw-dmz' - SubnetId $vnet zu nennen. Subnetze [3]. ID - PrivateIpAddress 10.55.3.4 - EnableIPForwarding

Schritt 4: Bauen Sie PANW NSG-FW

- PAN-OS-Eigenschaften: führen Sie die folgenden Befehle aus, um die Pan OS-Version zu definieren

- $publisher = "Paloaltonetworks"

- $offer = "vmseries1"

- $SKU = ' byol ' (kann byol oder Bundle1 oder bundle2 sein; Referenz 1 ; Referenz 2 ; Admin Guide)

- $version = "neuesten" (kann sein Versionen 8.0.0. 7.1.1 oder neueste)

- $size = ' Standard_D3_v2 ' (siehe den Abschnitt "Minimale System Voraussetzungen für die VM-Serie auf Azure" für verschiedene Größen im Admin-Guide)

- Holen Sie sich Referenzen: Alternativ können Sie ein neues-Objekt, um das Passwort direkt in den Befehl oder den öffentlichen Schlüssel einzugeben

- $cred = Get-Credential

- $sshkey = "< Public Key"

- $username = "Stumuluri"

- Definieren Sie VM: $FVM = neu-azurermvmconfig-VMName ' stumuluri-NSG-FW '-Vmsize $size

- SpeicherKonto: SKU für Speicher Konten hat mehrere Variationen und kann hier gefunden werden

- $saccount = New-AzureRmStorageAccount - StorageAccountName 'Stumulurist'-Standort $location - ResourceGroupName $rg - SkuName Standard_LRS

- BetriebsSystem info: $FVM = Set-azurermvmoperatingsystem-VM $FVM-Linux-Computername ' stumuluri-FW '-Credential $cred

- Zuweisung von PAN-OS an VM: $FVM = Set-azurermvmsourceimage-VM $FVM-PublisherName $Publisher-Angebot $offer-SKUs $SKU-Version $Version

- Speicher: $FVM = Set-azurermvmosdisk-VM $FVM-Name ' panosdisk '-Disksizeingb 60-Createoption FromImage-Caching ReadWrite-Storageaccounttype standardidlrs-Linux

- Preis: $FVM = Set-azurermvmplan-VM $FVM-Verlag $Publisher-Name $SKU-Produkt $offer

- Schnittstellen:

- $fvm = hinzufügen AzureRmVMNetworkInterface - VM $fvm-Id $mgmt_nic. ID-primäre

- $fvm = hinzufügen AzureRmVMNetworkInterface - VM $fvm-Id $untrust_nic. ID

- $fvm = hinzufügen AzureRmVMNetworkInterface - VM $fvm-Id $dmz_nic. ID

- $fvm = hinzufügen AzureRmVMNetworkInterface - VM $fvm-Id $trust_nic. ID

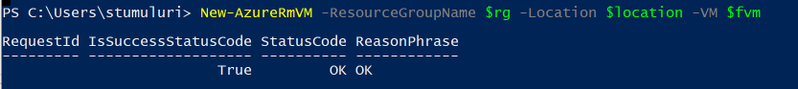

- Initialize VM: neu-azurermvm-Resourcegroupname $RG-Location $Location-VM $FVM

Schritt 5: Einrichten von routing standardmäßig PANW-FW auf Vertrauen und DMZ

Schritt 5: Einrichten von routing standardmäßig PANW-FW auf Vertrauen und DMZ

- Hinzufügen von Standard-Routen:

- $troute = neu-AzureRmRouteConfig -Name default-adresssprefix 0.0.0.0/0-NextHopType virtualappliance-nexthopipaddress 10.55.2.4

- $droute = neu-AzureRmRouteConfig -Name default-adresssprefix 0.0.0.0/0-NextHopType virtualappliance-nexthopipaddress 10.55.3.4

- $uroute = neu-AzureRmRouteConfig -Name default-adresssprefix 0.0.0.0/0-NextHopType Internet

- Erstellen von routing-Tabelle:

- $trustroutingtable = neu-AzureRmRouteTable-ResourceGroupName $RG-Standort $Location-Name "stumuluri-Trust"-Route $troute

- $dmzroutingtable = neu-AzureRmRouteTable-ResourceGroupName $RG-Standort $Location-Name "stumuluri-DMZ" -Route $droute

- $untrustroutingtable = neu-AzureRmRouteTable-ResourceGroupName $RG-Standort $Location-Name "stumuluri-Untrust" -Route $uroute

- Subnetze mit Routing-Tabelle zu aktualisieren:

- $dmsub = $vnet. Subnetze [3]

- $vnet = Set-AzureRmVirtualNetworkSubnetConfig - VirtualNetwork $vnet-Namen $dmsub. -AddressPrefix $dmsub zu nennen. AddressPrefix - NetworkSecurityGroup $dmsub.NetworkSecurityGroup - RouteTable $dmzroutingtable

- $trust = $vnet. Subnetze [2]

- $vnet = Set-AzureRmVirtualNetworkSubnetConfig - VirtualNetwork $vnet-Namen $trust. -AddressPrefix $trust zu nennen. AddressPrefix - NetworkSecurityGroup $trust.NetworkSecurityGroup - RouteTable $trustroutingtable

- $unsub = $vnet. Subnetze [1]

- $vnet == Set-AzureRmVirtualNetworkSubnetConfig - VirtualNetwork $vnet-Namen $unsub. -AddressPrefix $unsub zu nennen. AddressPrefix - NetworkSecurityGroup $unsub.NetworkSecurityGroup - RouteTable $untrustroutingtable

- Update VNET: $vnet = Set-azurermvirtualnetwork-VirtualNetwork $vnet

Schritt 6: Melden Sie sich bei Firewall und Firewall Config setup

Sie können die Firewall IP per DHCP oder statische IP-Adresse konfigurieren. Da wir auf der Azure Seite für Schnittstelle statisch IP-Adresse zugewiesen, bleibt es unverändert.