AWS 路由和安全组

29871

Created On 09/25/18 15:12 PM - Last Modified 05/31/23 20:47 PM

Resolution

问题约 AWS 路由和安全组正在变得越来越让我们潜入这一点。 当使用 AWS,下面是一些要点:

- 我们不是作为服务部署

- 尚无这类模型在 AWS 今天所以这也不像我们与 OpenStack,ACI 或 NSX 的集成

- 我们没有任何控制权的虚拟基础设施

- 即没有混杂模式, 像我们可以做的 ESXi, 因此只有 3 层接口

- 我们只有有限控制在 AWS 传送

- 这是非常有限的例如,我们不能删除在每个子网的初始静态路由默认情况下

- 部署在 AWS VPC 的每个子网连接到 VPC 虚拟路由器,默认行为是为那虚拟的路由器,来处理所有通信量

所以,最终的结果是,我们要实施一些解决方法,以确保交通贯穿我们在 AWS VPC 的 VM 系列。

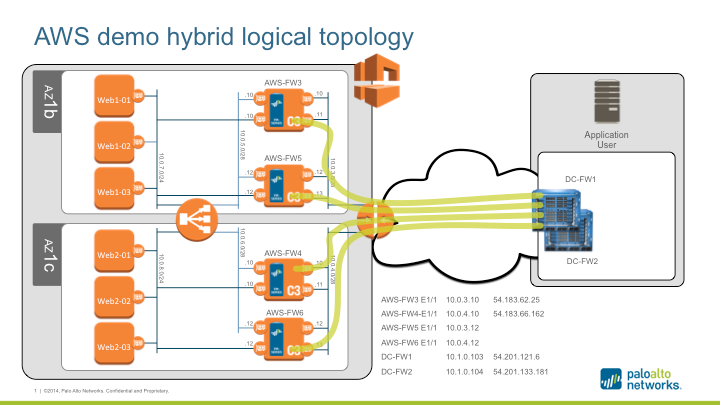

因此,鉴于上述限制,我们需要使用的路由组合和/或 Vpn 安全组或 NAT,使这项工作。 对于混合云使用案例 (与没有来自 Internet 的入站通信),只需终止 IPSec 隧道之间关于 prem 防火墙在私有数据中心和 VM 系列防火墙在 AWS VPC,极大地简化了这一问题。 下面是示例混合型拓扑结构:

AWS 演示混合逻辑拓扑

AWS 演示混合逻辑拓扑

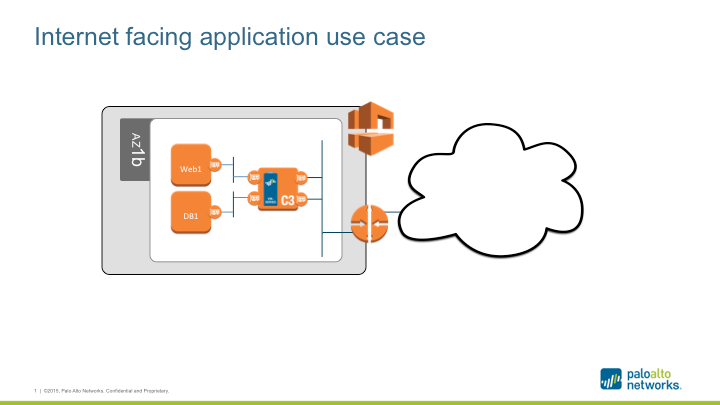

对于其他使用情况,如面向公众的应用程序与用户来自互联网,我们需要结合汞灯,静态路由和 AWS 安全组以确保交通不仅通过 VM 系列防火墙,而且还在 AWS 使用安全组VPC,防止受损的实例被重新配置防火墙周围的路线。 如果正确设置了此选项, 则无法绕过防火墙,即使来宾实例遭到破坏, 默认路由也被更改. 这里是一个拓扑示例:

互联网面临的应用程序使用情况

互联网面临的应用程序使用情况

执行此操作的确切方法包括在AWS 混合云部署指南白皮书的 VM 系列中.