AWS のルーティングとセキュリティ グループ

29807

Created On 09/25/18 15:12 PM - Last Modified 05/31/23 20:47 PM

Resolution

約 AWS ルーティングおよびセキュリティ グループはますますそれではまで来ている質問は少しこれに飛び込みます。 AWS を使用するとき次に示しますいくつか重要なポイント。

- 我々 はサービスとして展開されていません。

- このようなモデルに無い AWS 今日これは OpenStack、ACI、NSX との統合のようなものはありませんので

- 我々 は仮想インフラストラクチャ上の任意のコントロールを持っていません。

- すなわち、我々は ESXi で行うことができますように無差別モードではなく、したがって、レイヤ3インターフェイスのみ

- 我々 が AWS のルーティング制御を限定します。

- これは非常に限られた、たとえば、我々 は既定ですべてのサブネットで初期の静的ルートを削除できません。

- AWS VPC に展開されているすべてのサブネットが VPC の仮想ルータに接続されているし、既定の動作は、すべてのトラフィックを処理する、仮想ルータ

だから、最終的な結果は、AWS VPC で我々 の VM シリーズ通過交通を確保するためのいくつかの回避策を実装することです。

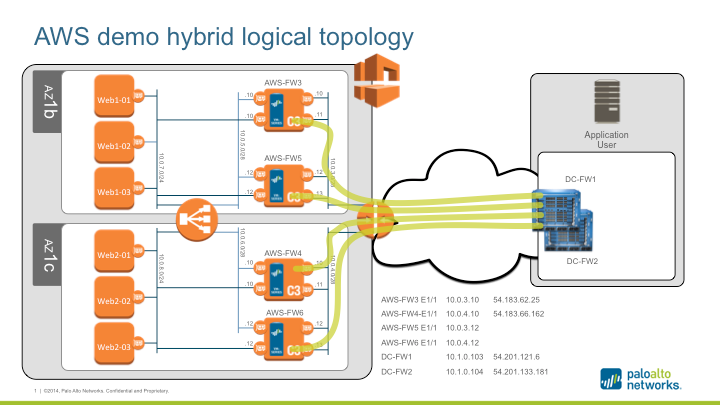

だから、上記の制約を考えると、ルーティングの組み合わせを使用する必要があります我々 および/または Vpn および/またはセキュリティ グループおよび/または NAT すべてこの作業を行うため。 ハイブリッド クラウドを使用 (インターネットから受信トラフィックがない) の場合、ファイアウォール専用のデータ センターし AWS VPC で VM シリーズ ネットーワーク簡素化問題プレムで間単に IPSec トンネルを終了します。 ハイブリッド トポロジの例はここにあります。

AWS デモ ハイブリッド論理トポロジ

AWS デモ ハイブリッド論理トポロジ

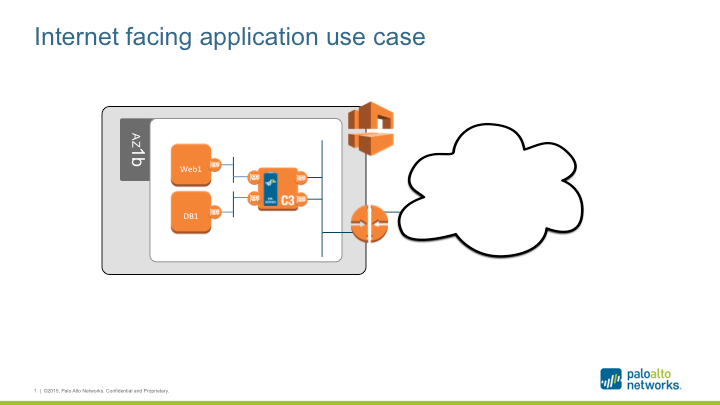

インターネットからのユーザーを持つ一般向けアプリケーションなどの別のユース ケースの DNAT、静的ルートを合わせるし、AWS セキュリティ グループのトラフィックだけでなく VM シリーズ ファイアウォールを通過、AWS のセキュリティ グループを使用してもを確保するためVPC 侵害されたインスタンスが再構成されるを防ぐために、ファイアウォールを迂回。 これが正しく設定されている場合、 ゲストインスタンスが侵害され、既定のルートが変更された場合でも、ファイアウォールをバイパスすることはできません。 トポロジの例はここにあります。

インターネット直面しているアプリケーション使用例

インターネット直面しているアプリケーション使用例

これを行う正確な方法は、「 AWS ハイブリッドクラウド展開ガイドラインの VM シリーズ」のホワイトペーパー で説明しています。