Questions sur AWS de routage et les groupes de sécurité sont à venir nous allons plus donc plongent dans cela un peu. Lorsque vous travaillez avec AWS, voici quelques points clés :

- Nous ne sommes pas déployés comme un service

- Il n’y a aucun de ces modèles dans AWS aujourd'hui si ce n’est pas quelque chose comme nos intégrations avec OpenStack, ACI ou NSX

- Nous n’avons pas aucun contrôle sur l’infrastructure virtuelle

- c'est à dire pas de mode promiscuité comme nous pouvons faire avec ESXi et donc couche 3 interfaces seulement

- Nous avons limité seulement contrôler l’acheminement dans AWS

- C’est très limité, par exemple, nous ne pouvons pas supprimer l’itinéraire statique initiale dans chaque sous-réseau par défaut

- Chaque sous-réseau déployé dans un VPC AWS est attaché au routeur virtuel VPC et le comportement par défaut est pour ce routeur virtuel gérer tout le trafic

Le résultat final est donc, nous devons mettre en place des solutions de contournement pour s’assurer du trafic se fait par le biais de notre série VM dans un VPC AWS.

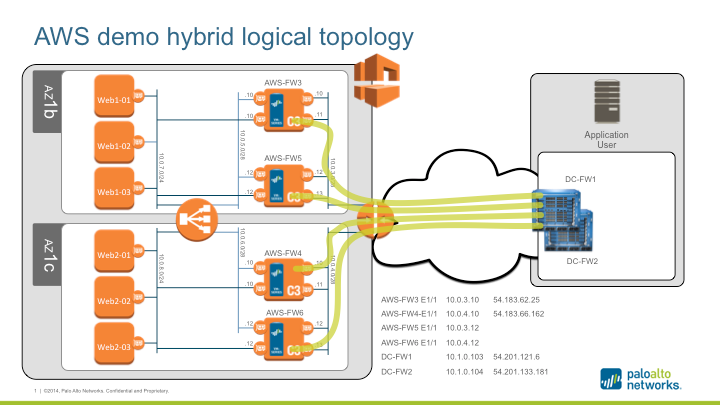

Ainsi, compte tenu des contraintes ci-dessus, nous avons besoin d’utiliser une combinaison de routage VPN et/ou des groupes de sécurité ou NAT pour faire tout ce travail. Pour le cloud hybride utiliser boîtier (avec aucun trafic entrant provenant d’Internet), résilier tout simplement des tunnels IPSec entre le sur-prem Centre de pare-feux dans les données privées et le pare-feu série VM dans la VPC de AWS, simplifie grandement le problème. Voici un exemple de topologie hybride :

Topologie logique AWS démo hybride

Topologie logique AWS démo hybride

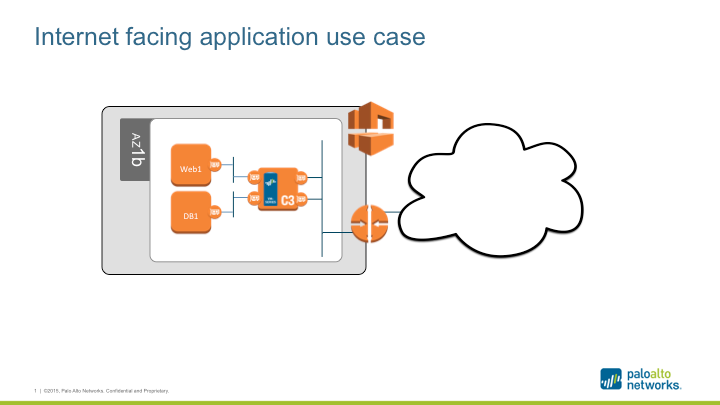

Pour autres cas d’utilisation, telle qu’une application au public avec les utilisateurs provenant d’internet, nous devons conjuguer DNAT, des itinéraires statiques, et les groupes de sécurité AWS pour s’assurer que le trafic non seulement va à travers le pare-feu VM-série, mais également utiliser des groupes de sécurité dans l’AWS VPC pour éviter une instance compromise en cours de reconfiguration de route autour du pare-feu. Si cette configuration est correctement configurée, le pare-feu ne peut pas être contourné, même si une instance invitée est compromise et que l'itinéraire par défaut est modifié. Voici un exemple de topologie :

Cas d’utilisation application face face Internet

Cas d’utilisation application face face Internet

La méthode exacte de ce faire est couverte dans les VM-Series pour AWS Hybrid Cloud Deployment Guidelines livre blanc.