Preguntas sobre AWS de enrutamiento y grupos de seguridad se acercan más y más así que vamos a bucear en esto un poco. Cuando se trabaja con AWS, los siguientes son algunos puntos clave:

- No estamos implementados como un servicio

- Existe un tal modelo en AWS hoy para que esto no es nada como nuestras integraciones con OpenStack, ACI o NSX

- No tenemos ningún control sobre la infraestructura virtual

- es decir, no hay modo promiscuo como podemos hacer con ESXi y por lo tanto sólo las interfaces de capa 3

- Sólo hemos limitado control sobre el enrutamiento en AWS

- Esto es muy limitado, por ejemplo, no podemos eliminar la ruta estática inicial en cada subred por defecto

- Cada subred en una VPC AWS está conectado al router virtual VPC y el comportamiento predeterminado es para que el router virtual manejar todo el tráfico

Por lo que es el resultado final, tenemos que implementar algunas soluciones para asegurar el tráfico pasa a través de nuestra serie VM en un VPC AWS.

Así que, dadas las limitaciones anteriores, tenemos que utilizar una combinación de enrutamiento de VPN o grupos de seguridad o NAT para hacer este trabajo. Para la nube híbrida utiliza caso (no tráfico entrante de Internet), simplemente terminación de túneles IPSec entre el prem en cortafuegos de los datos privados del centro y el diseño de la serie VM en el VPC AWS, simplifica considerablemente el problema. Esta es una topología híbrida de ejemplo:

AWS demo híbrido topología lógica

AWS demo híbrido topología lógica

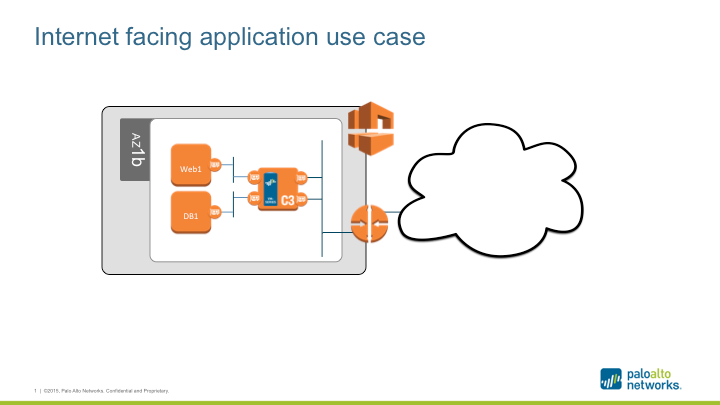

Para otros casos de uso, como una aplicación orientada al público con los usuarios de internet, necesitamos combinar el DNAT, rutas estáticas, y grupos de seguridad AWS para asegurar que el tráfico no sólo pasa por el firewall de la VM de la serie, sino que también utiliza grupos de seguridad en AWS VPC para impedir que una instancia comprometida se reconfiguró a ruta por el firewall. Si se configura correctamente, el cortafuegos no se puede omitir, incluso si una instancia de invitado está comprometida y se altera la ruta predeterminada. Esta es una topología de muestra:

Caso de uso de aplicación frente a Internet

Caso de uso de aplicación frente a Internet

El método exacto de hacer esto está cubierto en la serie VM para el libro blanco de las pautas de despliegue de nube híbrida de AWS.