Fragen über AWS routing und Sicherheitsgruppen mehr also lasst uns aufkommen, Tauchen Sie ein in diese ein wenig. Beim Arbeiten mit AWS sind einige wichtige Punkte:

- Wir werden nicht als Service bereitgestellt.

- Es gibt kein solches Modell in AWS heute, so ist dies etwas wie unsere Integrationen mit OpenStack, ACI oder NSX

- Wir haben keine Kontrolle über die virtuelle Infrastruktur

- d.h. kein promiskuous-Modus, wie wir es mit ESXi tun können und daher nur Schicht-3-Schnittstellen

- Wir haben nur begrenzte Kontrolle über das routing in AWS

- Dies ist sehr begrenzt, zum Beispiel nicht die erste statische Route in jedem Subnetz standardmäßig löschen

- Jedes Subnetz in einem AWS VPC bereitgestellt mit dem VPC virtual Router verbunden ist und das Standardverhalten ist, dass virtuelle Router alle Datenverkehr verarbeiten

So ist das Endergebnis, haben wir einige Workarounds, um sicherzustellen, dass unsere VM-Serie in einem AWS VPC Datenverkehr durchläuft zu implementieren.

Angesichts der oben genannten Einschränkungen müssen wir also eine Kombination von routing verwenden und/oder VPNs und/oder Sicherheitsgruppen und/oder NAT, diese Arbeit zu machen. Für die Hybridcloud Anwendungsfall (mit keine eingehenden Datenverkehr aus dem Internet), einfach beenden IPSec-Tunnel zwischen der Prem Firewalls in den privaten Daten zu zentrieren und die VM-Serie kommen in den AWS VPC, vereinfacht das Problem. Hier ist eine Beispiel-Hybrid-Topologie:

AWS-Demo-Hybrid-logische Topologie

AWS-Demo-Hybrid-logische Topologie

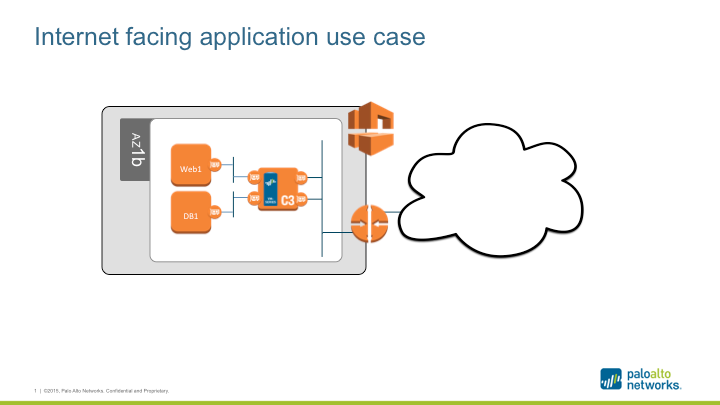

Für andere Anwendungsfälle, z. B. eine öffentlich zugängliche Anwendung mit Usern aus dem Internet wir müssen DNAT, statische Routen kombinieren und AWS Sicherheit Gruppen um sicherzustellen, dass der Verkehr nicht nur der VM-Serie Firewall durchläuft, sondern auch verwenden Sie Sicherheitsgruppen in der AWS VPC zu verhindern, dass eine kompromittierte Instanz wird rekonfiguriert, Route durch die Firewall. Wenn dies richtig eingerichtet ist, kann die Firewall nicht umgangen werden -auch wenn eine Gast Instanz kompromittiert ist und die Standard-Route geändert wird. Hier ist eine Beispiel-Topologie:

Gerichteten Internetanwendung Anwendungsfall

Gerichteten Internetanwendung Anwendungsfall

Die genaue Methode, dies zu tun, wird in der VM-Serie für AWS Hybrid-Cloud-Deployment-Richtlinien weißes Papier abgedeckt.